Cleo 漏洞:为文件传输安全敲响警钟

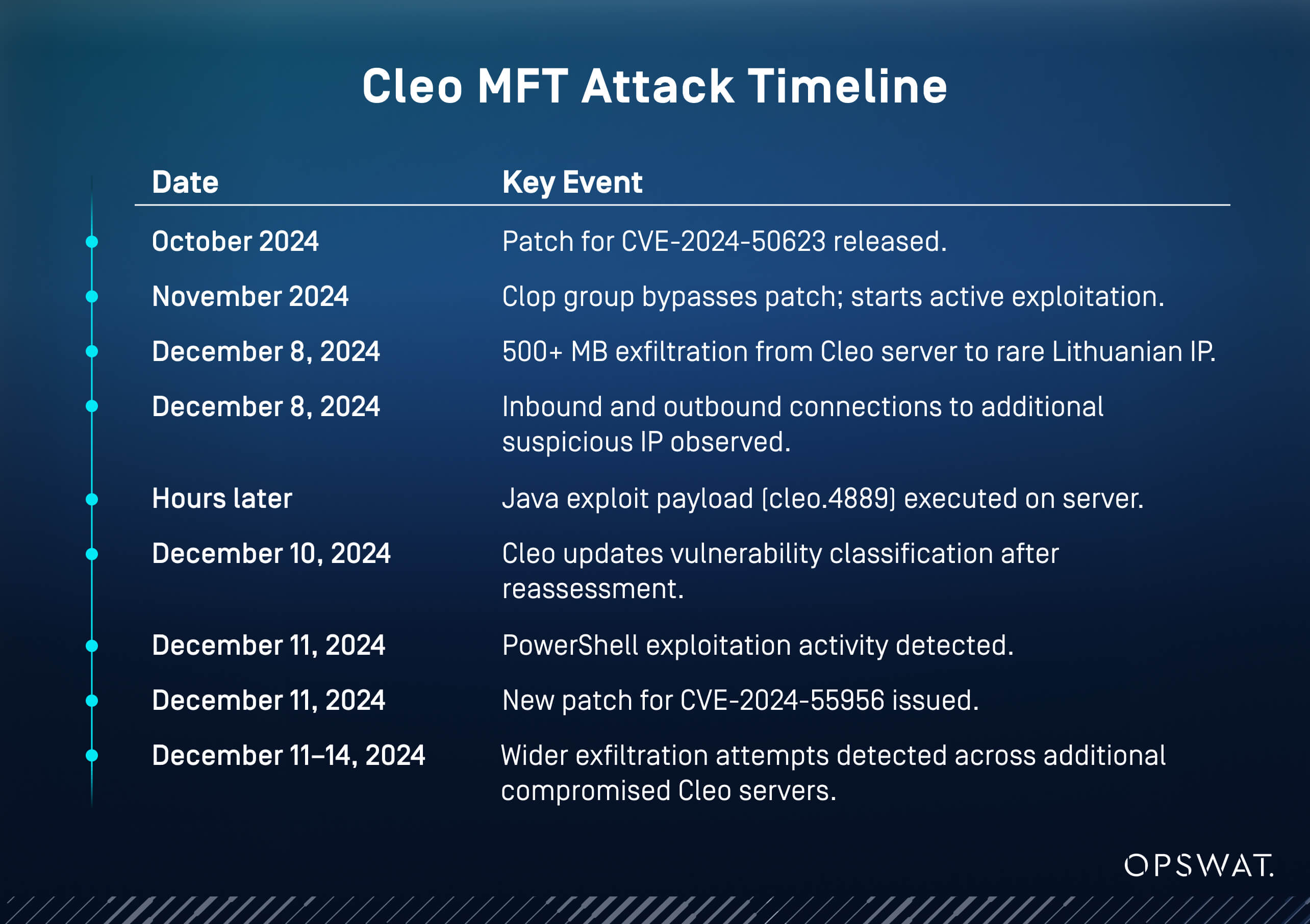

2024 年 12 月,网络安全研究人员在 Cleo 的托管文件传输产品中发现了一个令人震惊的零日远程代码执行 (RCE) 漏洞,CSO Online 对此进行了首次报道。

攻击者在野外积极利用这一漏洞,甚至绕过了最近发布的补丁程序。尽管 Cleo 最初进行了安全更新,但威胁者仍能继续入侵最新系统,暴露出基本文件处理、输入验证和平台弹性方面根深蒂固的弱点。

这一最新事件是令人担忧的趋势的一部分:托管文件传输解决方案已成为复杂网络攻击的主要目标。这些平台负责通过可信渠道安全传输高度敏感数据,是攻击者极具吸引力的切入点。

MFT (托管文件传输)环境中的漏洞可能引发灾难性后果,从系统性数据泄露和违反法规到关键基础设施部门的运营中断,所有这些都可能造成严重的声誉损失。

在关键基础设施环境中,Secure MFT 不再是可有可无的。企业必须超越被动的补丁和单一的防病毒解决方案。相反,企业必须采用主动、多层、先进的安全架构,专门针对现代威胁环境设计,以保护MFT 运行。

如今,以下内容已不再是最佳实践,而是操作必需品:

建设复原力

组织必须实施安全措施,以便从漏洞或中断中快速恢复,最大限度地减少影响和停机时间。

保持集中治理

对文件传输、用户访问和审计跟踪进行集中控制,对于提高可视性和合规性至关重要。

执行基于策略的传输和安全规则

文件传输必须遵循预定义的自动规则,以防止人为错误并确保一致性。

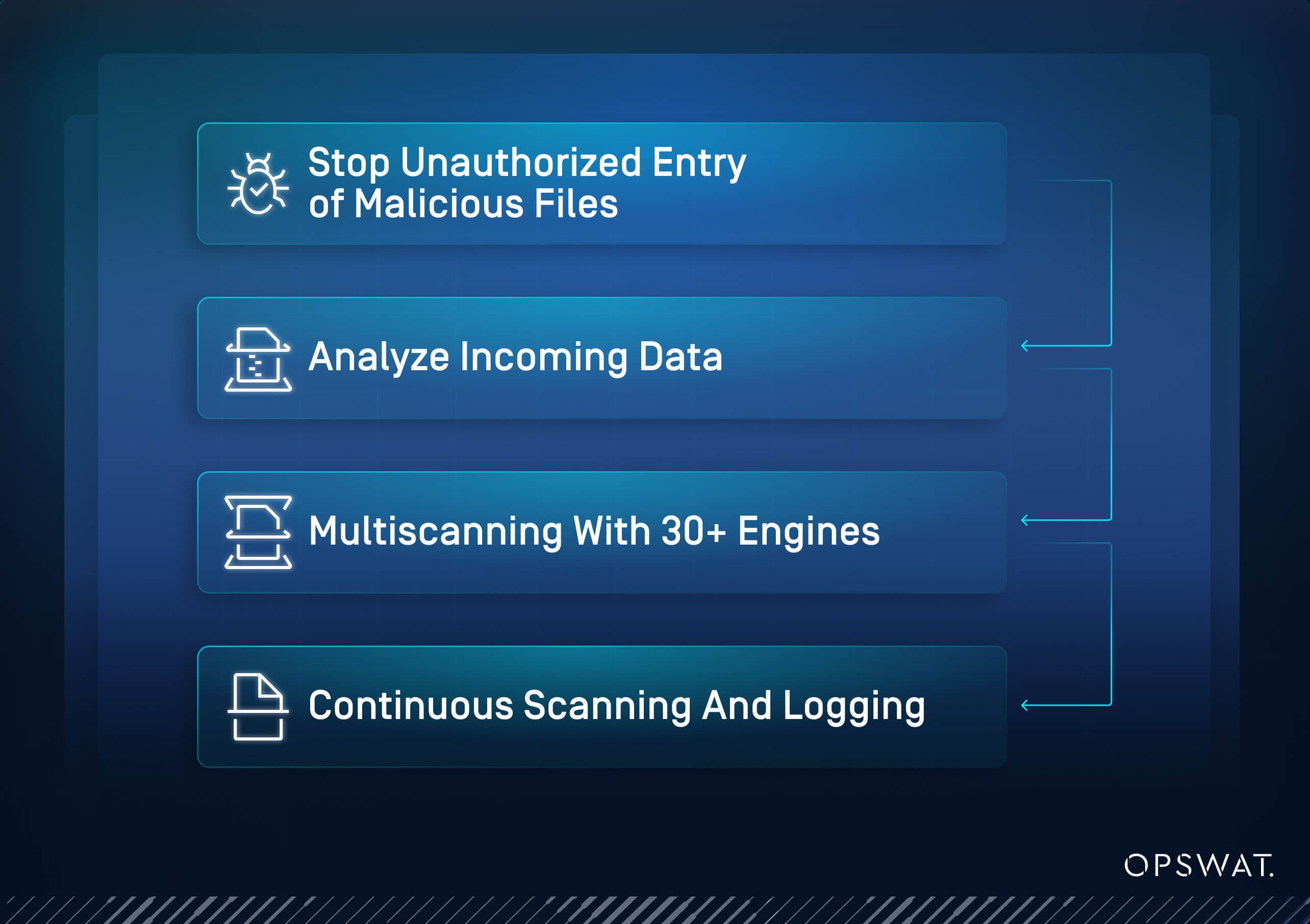

采用多层威胁防范措施

单一防病毒引擎已不再是安全的选择;多个防病毒引擎更有可能检测并消除网络威胁。

Cleo 漏洞内幕:攻击者如何利用MFT 弱点

2024年末,安全研究人员在Cleo的托管文件传输产品中发现了一个重要的零日远程代码执行漏洞。受影响的解决方案包括在企业环境中广泛使用的Cleo LexiCom、Cleo VLTrader和Cleo Harmony。

Cleo LexiCom是基于桌面的MFT 客户端,用于连接主要的交易网络。Cleo VLTrader为中型企业提供服务器级MFT 功能,而Cleo Harmony则旨在满足大型企业的集成和安全文件传输需求。

据Darktrace于 2024 年 12 月报道,即使在 2024 年 10 月发布了初始安全补丁后,攻击者仍继续利用尚未完全解决的弱点,成功攻击 Cleo 系统。

安全团队敦促企业立即断开受影响服务器与互联网的连接,并采取临时缓解措施,同时等待更全面的修复方案。

攻击的三个关键技术要素包括

- 利用文件上传漏洞实现未经授权的文件写入

- 将恶意文件放入 "Autorun "文件夹,引发自动执行

- 利用自动运行功能部署有效负载链,其中包括 ZIP 存档、XML 配置文件和恶意 PowerShell 命令

后续调查发现了高级攻击者战术的迹象,如 Active Directory 侦查、隐形文件删除和部署名为 Cleopatra 的定制 Java 后门。

观察到的直接影响:

- 在存在漏洞的服务器上执行远程代码

- 未经授权访问敏感的业务和客户数据

- 系统全面受损,可在网络环境中横向移动

这一漏洞说明,尽管不断打补丁,但如果不能完全消除基于文件的漏洞,就会导致关键企业系统被持续利用。

为什么MFT 平台现在成为网络攻击的主要目标?

Cleo 的漏洞并非孤立事件。在过去几年中,托管文件传输系统已成为复杂威胁行为者的主要攻击目标。通过这些平台交换的敏感文件往往与业务运营、客户数据或监管信息紧密相关,因此成功入侵的回报极高。

以往备受瞩目的案例,如 MOVEit Transfer、Accellion File Transfer Appliance 和 Fortra GoAnywhere 入侵事件,显示出一种一致的模式:威胁行为体正将文件传输技术作为进入企业网络的战略切入点。

Cleo 事件进一步说明,如果MFT 解决方案在设计时没有遵循内置的多层次安全原则,那么即使是拥有已打补丁、已更新系统的组织也会面临风险。

为什么MFT 平台是如此高价值的目标?

- 移动中的敏感数据通常包括凭证、PII、财务记录和知识产权

- 与内部和外部利益相关者的信任关系扩大了违规行为的潜在影响

- 入侵可信文件传输节点可为更广泛的网络攻击提供切入点

要抵御网络威胁,MFT 安全必须从被动模式转变为弹性、主动架构。不应将预防、检测和响应视为单独的阶段。相反,它们必须整合到托管文件传输解决方案本身的核心设计中。

最近的入侵事件,包括涉及 Cleo 软件的入侵事件,反映了攻击者以可信工具为攻击目标的更广泛模式。赫兹事件暴露了客户身份,并显示了第三方文件传输漏洞的风险。它显示了当企业依赖外部解决方案而没有持续的、分层的安全性时可能发生的情况。这种疏忽会使企业面临严重的数据泄露和声誉风险。

构建具有弹性的文件传输防御体系:MetaDefender Managed File Transfer MFT)解决方案

Cleo 漏洞利用事件凸显了对托管MFT (MFT )解决方案的需求,这种解决方案不能简单地依赖打补丁,而是要从根本上建立多层次的安全控制。MetaDefender Managed File Transfer MFT)专为安全第一的环境而设计,在这种环境中,基于策略的传输控制、多层威胁防御、集中管理和严格的区域隔离是必不可少的。

MetaDefender Managed File Transfer MFT)的若干功能可直接解决Cleo数据泄露事件暴露的安全漏洞:

1.防止初次剥削

确保初始接触点的安全至关重要。Managed File Transfer MFT)强化访问控制,在攻击者上传恶意文件或在网络中建立据点之前,便能阻止其未经授权的入侵。

- Secure 控制: MetaDefender Managed File Transfer MFT)的访问权限限制在可信的内部网络或VPN加密网络内。此举可防止系统直接暴露于外部攻击者,阻止其尝试上传恶意有效载荷。

- 多因素身份验证(MFA):执行额外的用户验证层。即使凭证被盗,攻击者也无法轻易获得未经授权的访问。

- 基于角色的访问控制与主管审批:对用户和工作流应用细粒度权限。即使是已通过身份验证的用户,在进行关键的上传和下载操作时,也必须获得主管批准。

2.检测文件欺骗和隐藏元素

在网关处拦截恶意文件可阻止攻击深入系统内部。MetaDefender Managed File Transfer MFT)会在任何恶意内容被激活前,对传入数据进行彻底分析。

- 深度文件检测管道:识别并拦截伪装成虚假扩展名的文件。可在上传时检测到恶意 ZIP 存档或 XML 文件。

- 原产国检测:按地理位置筛选传入文件。可自动阻止来自受限或高风险地区的文件。

- 档案提取和内容扫描:在传输前完全解压压缩文件。这会暴露嵌套归档文件中隐藏的恶意软件,如 PowerShell 漏洞利用。在此了解有关存档文件及其威胁的更多信息。

3.高级威胁防范

要防御高级和未知威胁,必须超越静态扫描。MetaDefender Managed File Transfer MFT)采用多引擎扫描技术,在内容层面消除风险。

- Metascan™ 使用 30 多种引擎进行Multiscanning : 使用多个防病毒和威胁检测引擎同时扫描每个文件。恶意软件和类 webhell 文件会在执行前被拦截。点击此处了解有关Multiscanning 的更多信息。

- 深度 CDR™(内容解除与重建):通过删除活动或可执行元素重建文件。提供干净、安全的文件版本,同时消除隐藏的威胁。在此了解Deep CDR 如何再生文件。

- File-Based Vulnerability Assessment:分析文件中已知的漏洞,以便日后加以利用。这可在运行前捕获武器化文件类型。

4.复原力和早期检测

持续监控与快速检测确保任何入侵企图都能被及早发现,从而最大限度地降低影响。MetaDefender Managed File Transfer MFT)持续验证系统完整性,并记录每个关键事件。

- Adaptive 威胁分析和沙盒:在受控环境中执行并分析文件行为。自动运行执行或未经授权的出站连接等可疑行为会被及早标记。点击此处了解更多人工智能驱动的分析。

- 校验和验证:持续监控系统文件和应用程序目录的完整性。如果发生未经授权的修改,就会触发警报。

疫情预防:Metascan™Multiscanning 使用最新威胁情报数据库持续分析存储的文件,以检测零时差恶意软件并防止新爆发的恶意软件。 - 审计日志和 SIEM 集成:全面记录所有文件活动。可实现快速违规追踪、取证调查和监管报告。

通过在每个层级嵌入预防、检测和恢复机制MetaDefender Managed File Transfer MFT)本可在多个阶段阻止Cleo漏洞利用,在恶意有效载荷执行前就予以拦截。

Secure MFT 不再是可选项

Cleo 事件严酷地提醒我们,托管文件传输平台是企业数据流的核心,必须将其视为安全边界的一部分。这一层的漏洞会暴露大量敏感数据,扰乱关键业务,破坏整个供应链的信任。

企业不能将MFT 安全视为事后考虑的问题。仅仅依靠打补丁的时代已经一去不复返了。威胁行为者现在已经展示出利用文件处理、上传权限和内容处理方面的小弱点的能力,并产生了毁灭性的影响。

Managed File Transfer MFT)解决方案采用零信任架构,具备深度内容检测与多层威胁防御能力,可在多个阶段有效阻断Cleo漏洞利用行为。

综上所述MetaDefender Managed File Transfer MFT)将具备以下功能:

- 阻止首次未经授权的上传尝试

- 防止通过自动运行触发器自动执行恶意有效载荷

- 通过主动监控和日志记录,及早向管理员发出警报

通过融合基于策略的文件传输控制、多层威胁防护、集中化治理及严格区域隔离MetaDefender Managed File Transfer MFT)构建了强化型安全文件交换环境。对于企业及关键基础设施提供商而言,此类韧性防护已非可选项,而是抵御不断演变的威胁态势、保护组织数据的核心基石。