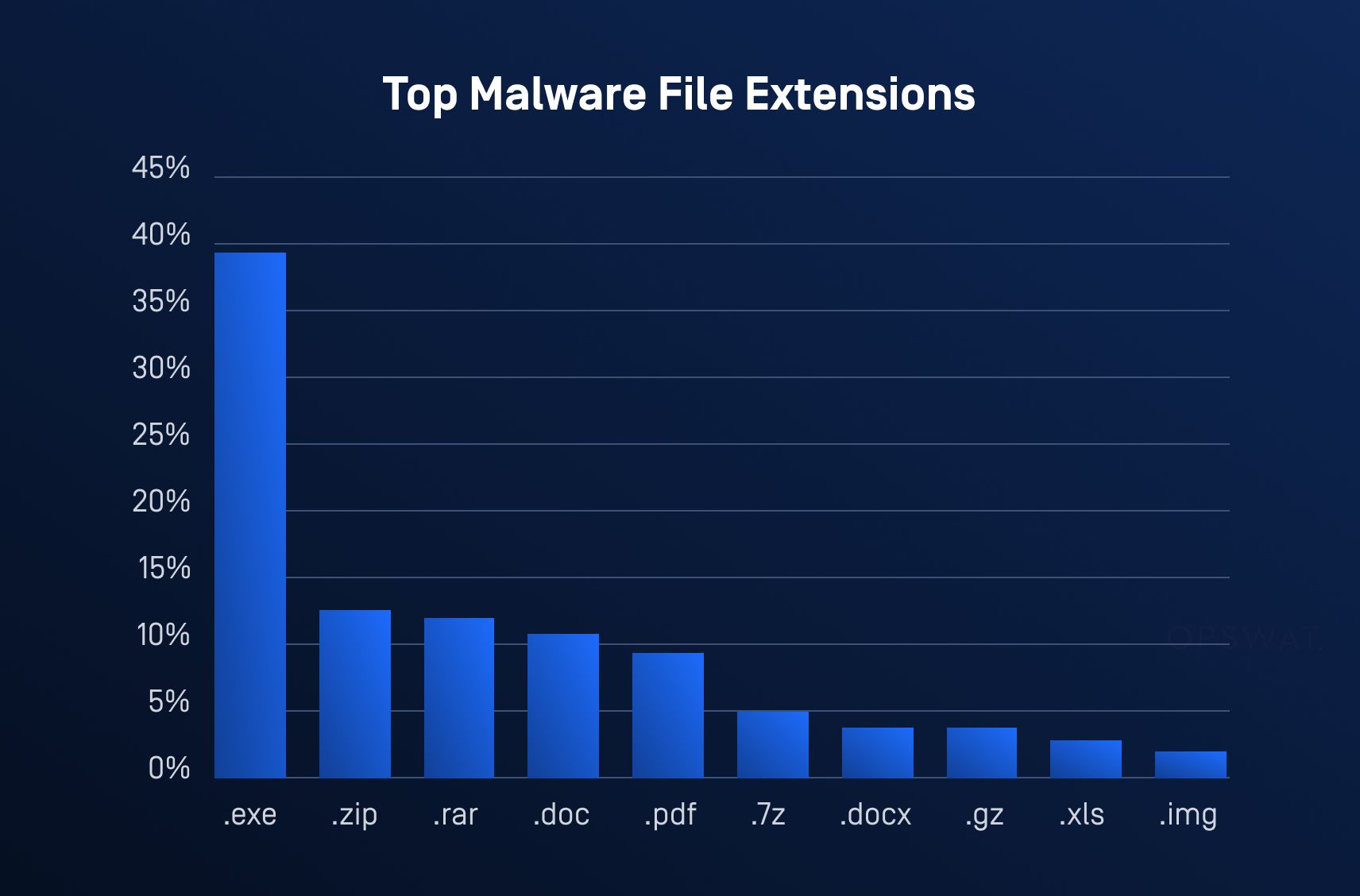

ZIP和RAR等归档文件格式已成为最流行的恶意软件分发工具之一,为网络犯罪分子提供了可靠、高效的恶意有效载荷分发方式。根据 HP Wolf Security 的威胁研究,仅在 2024 年第二季度,归档文件就占所有恶意软件传播方式的 39%,成为攻击者的首选。通过在看似无害的压缩文件中嵌入有害脚本、可执行文件或网络钓鱼内容,黑客利用了与这些格式相关的信任和熟悉感。

利用 ZIP 格式的模块化架构、操纵文件头和连接归档文件等复杂技术,攻击者可以绕过检测系统,在不被发现的情况下执行有效载荷。这些格式的广泛应用,以及它们规避传统安全措施的能力,突出表明了它们作为一种不断演变的重大威胁的作用。在本博客中,我们将讨论这些攻击技术背后的技术机制,分析其有效性,并提供检测和预防这些基于存档的威胁的实用步骤。

方案 1 - 存档文件串联

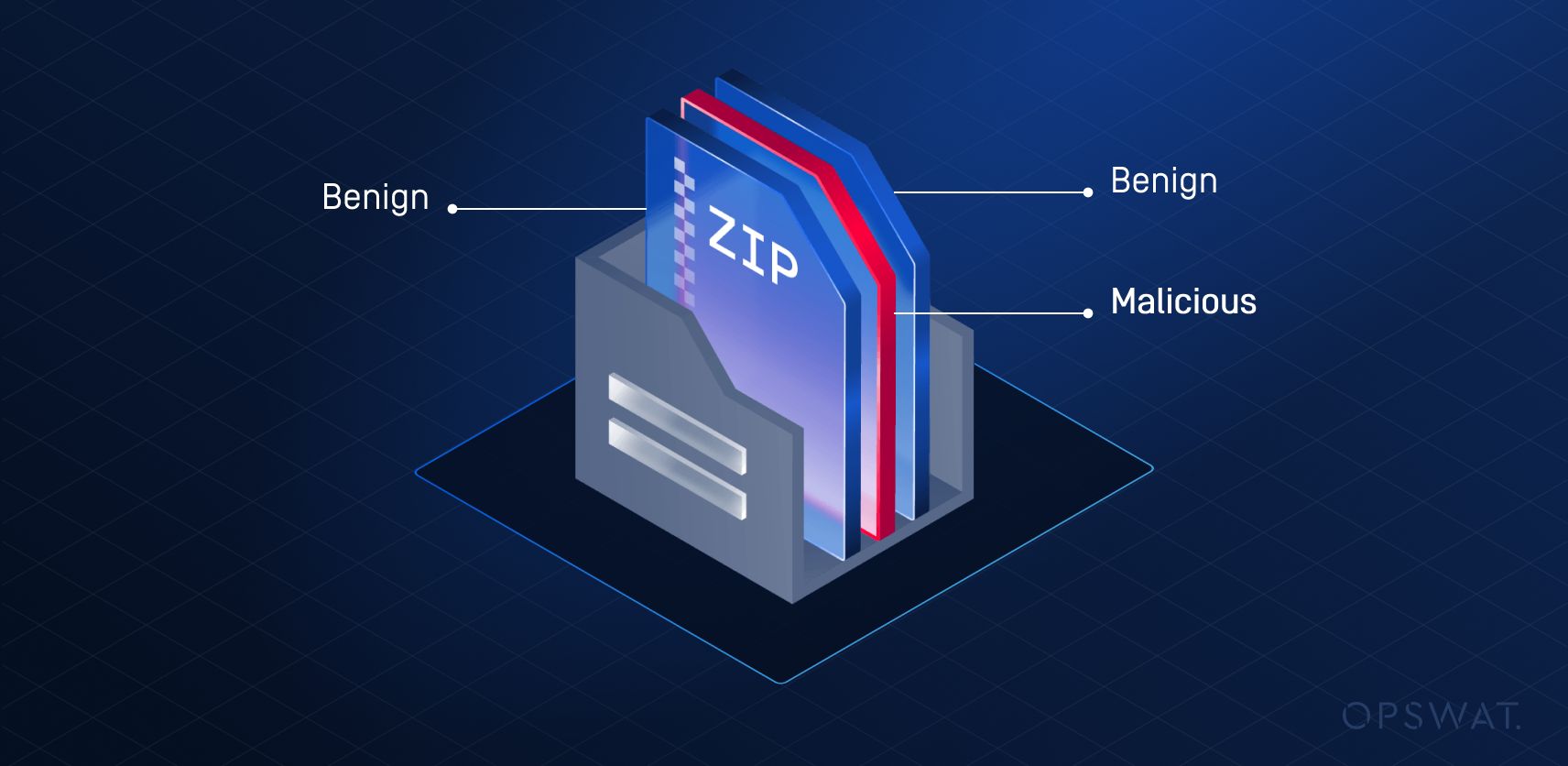

规避性归档文件串联的巧妙之处在于,它能够以绕过传统检测方法或限制的方式巧妙地合并多个归档文件,同时保持数据的功能性和可访问性。这种技术通常用于创造性或非常规情况,例如规避文件大小限制、混淆内容或以独特方式优化数据存储。

这种规避策略之所以有效,是因为不同的 ZIP 解析工具在处理连接文件时的行为各不相同:

- 7-Zip只解析第一个 ZIP 压缩包,该压缩包可能是良性的,可能会忽略后续压缩包中嵌入的恶意有效载荷。

- WinRAR:只处理和显示 ZIP 结构的最后部分。

- Windows 文件资源管理器:可能无法完全打开串联文件。不过,如果文件重命名为 .RAR 扩展名,则可能只显示第二个 ZIP 压缩包,而忽略第一个。

在处理连接的 ZIP 文件时出现的这种不一致性,使攻击者能够通过在某些 ZIP 解析器无法访问或设计上无法访问的归档文件段中嵌入恶意有效载荷来躲避检测机制。

情景 2 - 误导性存档文件

作为档案的 MS Office

提到存档,大多数人都会立即想到 ZIP、RAR 或 TAR 文件。虽然这些确实是常见的归档格式,但它们只代表了可能性的一小部分。许多现代文件格式在其底层实现中都利用了归档结构,而且往往是以不易察觉的方式。

例如,Microsoft Office 2007 文件(.docx、.xlsx、.pptx)使用了归档结构。攻击者利用这一点制作.pptx文件,这些文件看起来是标准的PowerPoint演示文稿,但内部却是ZIP压缩文件(从签名50 4B 03 04开始)。攻击者将恶意有效载荷伪装成合法的 XML 文件或嵌入式图像嵌入到归档文件中。

安全工具经常会错过这种威胁,因为它们会根据文件的扩展名和结构将文件视为 .pptx,而不是分析底层 ZIP 压缩包。虽然 WinRAR 或 7-Zip 等工具可以揭示文件内容,但自动扫描程序只关注文件类型,忽略了隐藏的有效载荷。

攻击者可能会通过改变 ZIP 压缩包的内部结构(如使用非标准文件名或将有效载荷隐藏在不明显的位置)来进一步逃避检测。这种策略利用了 ZIP 的灵活性,允许它定义 .pptx 等自定义文件类型,同时保留相同的签名。

DWF 作为 ZIP 文件

ZIP 文件结构是一种广泛使用的格式,一些文件类型利用它来创建独特的格式,并将 ZIP 文件头的一部分纳入其设计中。例如,标准的 DWF 文件有一个文件头(28 44 57 46 20 56 30 36 2e 30 30 29),然后是 ZIP 文件签名[50 4B 03 04],两者结合成一个文件结构。像 7-Zip 这样的安全工具通常通过识别文件头 [50 4B 03 04) 来提取 ZIP 文件。但是,对于 DWF 文件,这些工具将其视为非压缩文件,不会尝试提取其内容。

攻击者利用这种行为制作恶意文件,这些文件以非 ZIP 文件头(如 DWF 文件头)开头,然后是 ZIP 签名和隐藏的有效负载。当这种文件在 DWF 查看器中打开时,软件会将其作为合法文档处理,忽略附加的 ZIP 数据,使有效负载处于非激活状态。但是,如果用归档提取工具处理同一文件,该工具就会识别 ZIP 签名,提取有效负载并执行它。许多安全扫描仪和提取工具无法检测到此类伪装压缩包,因为它们依赖文件的初始标头来确定其格式。

这种技术非常有效,因为它利用了许多工具处理文件头的固有限制。如果安全工具不执行深度检查或扫描初始文件头以外的内容,就可能让恶意存档在未被发现的情况下穿过防御系统。

使用OPSWAT MetaDefender 平台递归提取和扫描档案

现代企业环境依赖各种工具(如防病毒软件、防火墙和 EDR(端点检测和响应)系统)来检测和阻止恶意软件入侵其关键基础设施。然而,这些保护措施往往存在被威胁者经常利用的弱点。为了有效识别和反击这些规避策略,让我们来详细了解OPSWAT MetaDefender 平台如何灵活配置其核心引擎(包括Metascan™Multiscanning、档案提取和Deep CDR ™),以确保您的系统安全。

使用标准存档提取检测情景 1 中的威胁

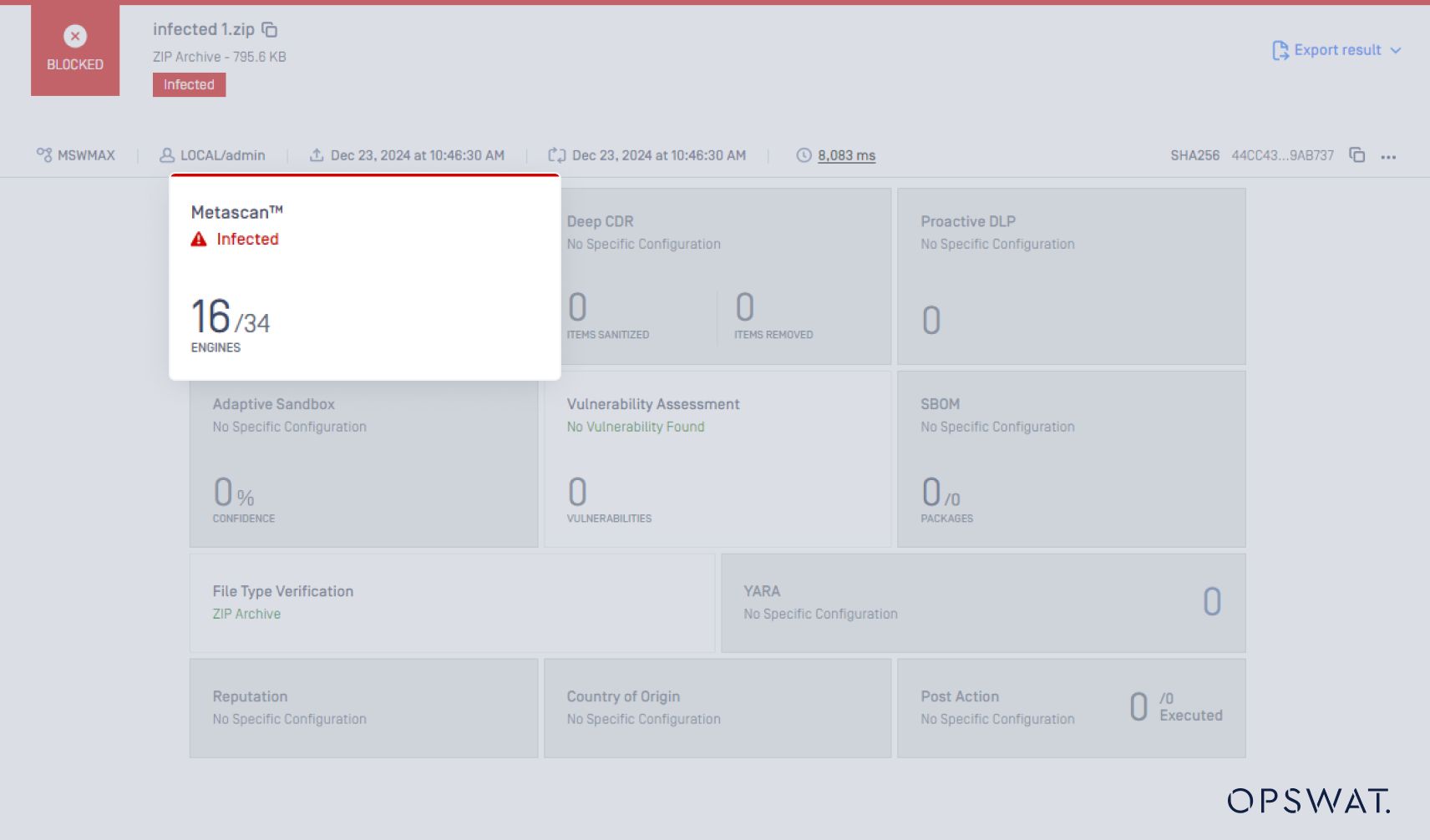

为了演示压缩包串联攻击技术,我们首先将 ZIP 文件作为普通压缩包提交,然后让 AV(防病毒)引擎处理 ZIP 提取和恶意软件扫描。在 34 个防病毒引擎中,只有 16 个能检测到恶意软件。

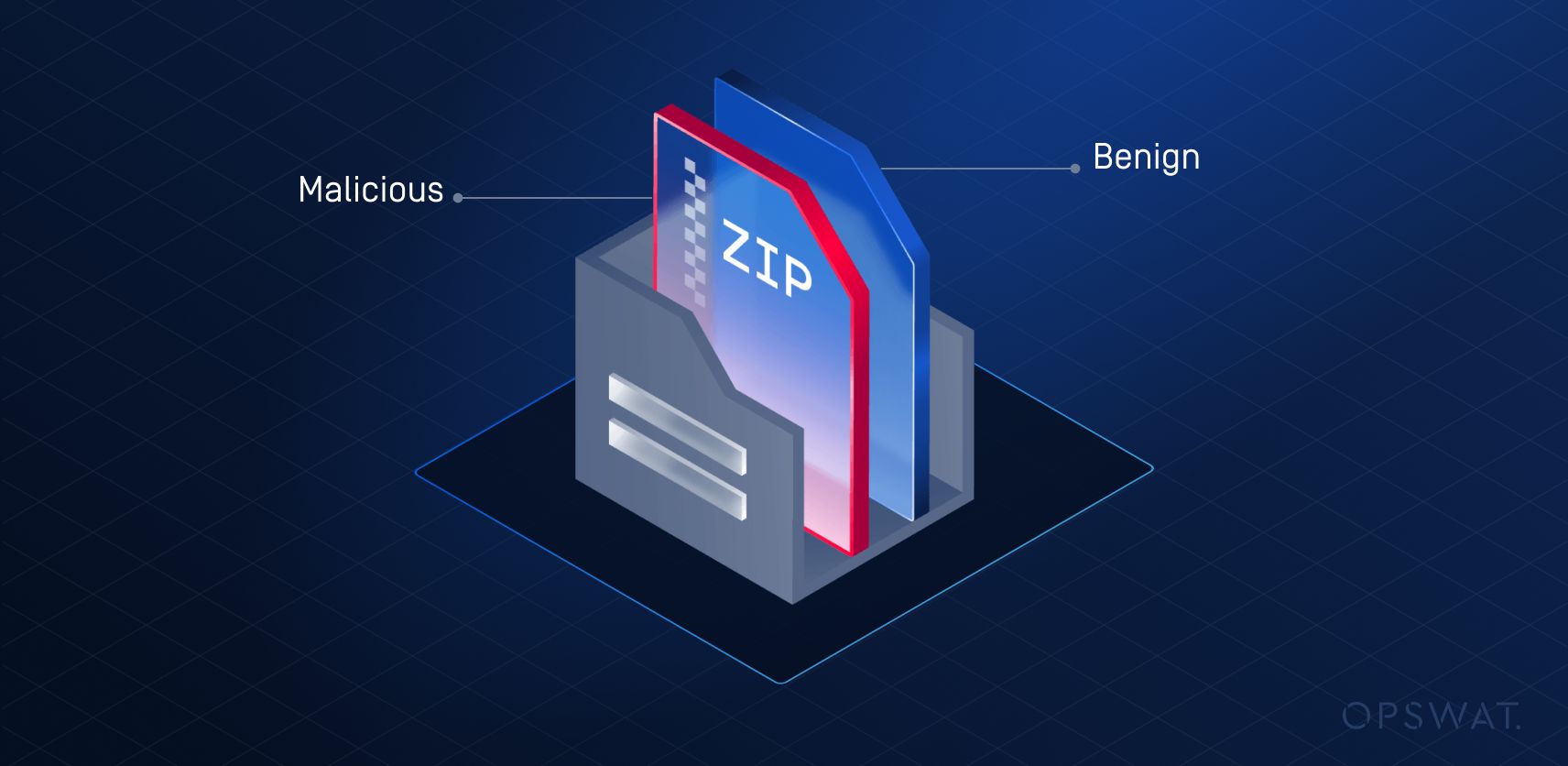

接下来,我们在普通存档文件的基础上增加了一层复杂性。

34 个防病毒引擎中只有 11 个能检测到该恶意软件。Metascan 能有效处理这种情况。

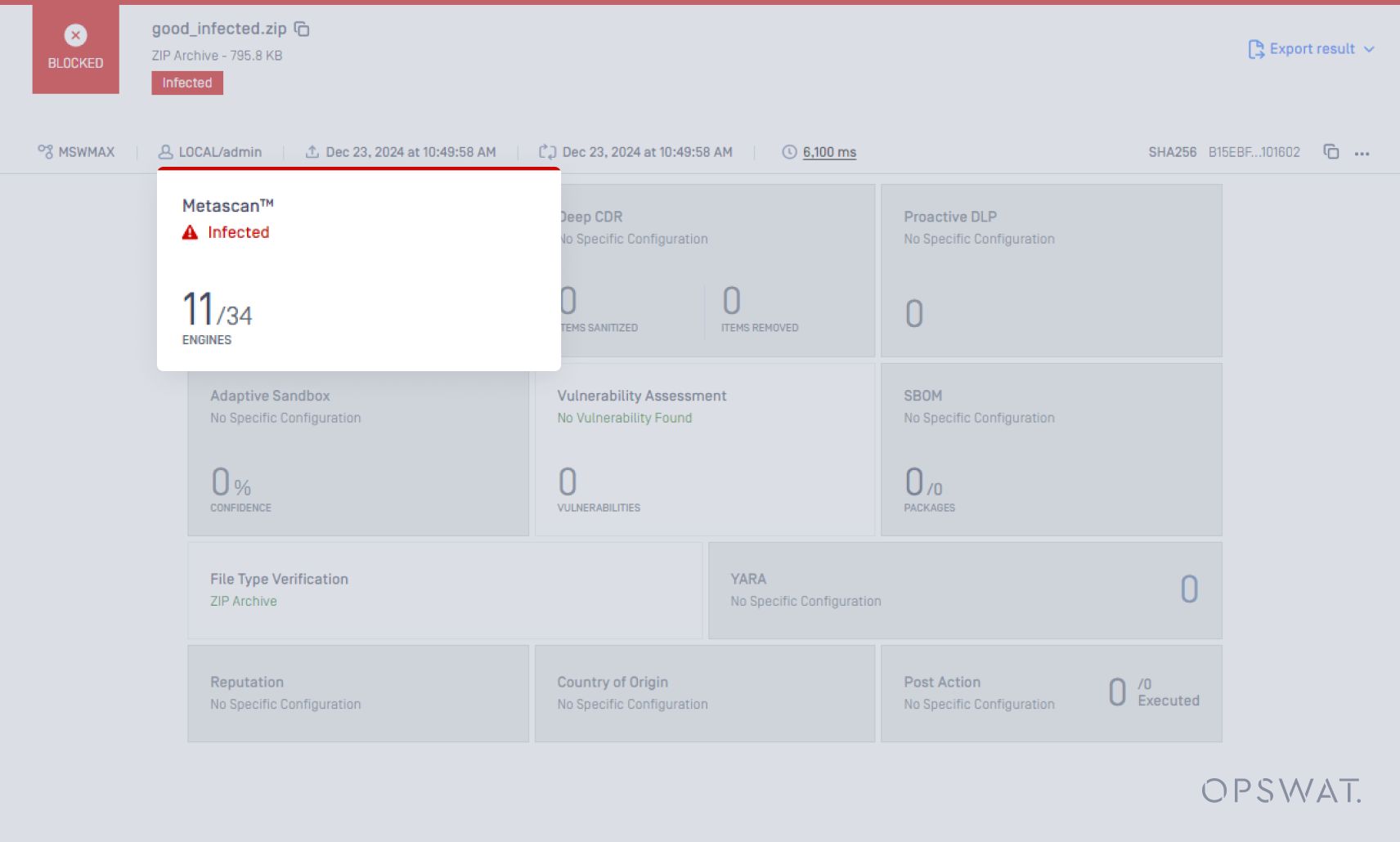

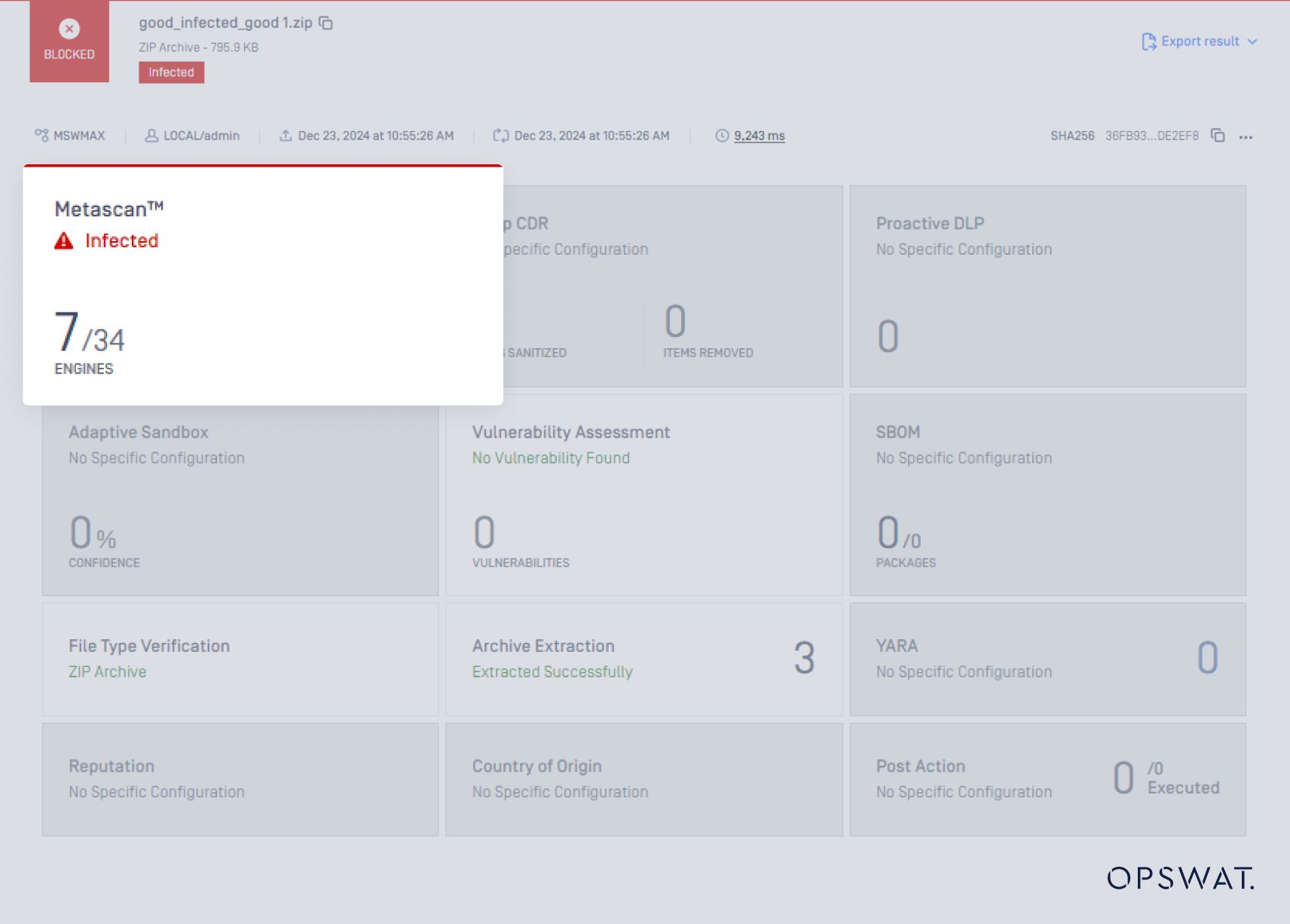

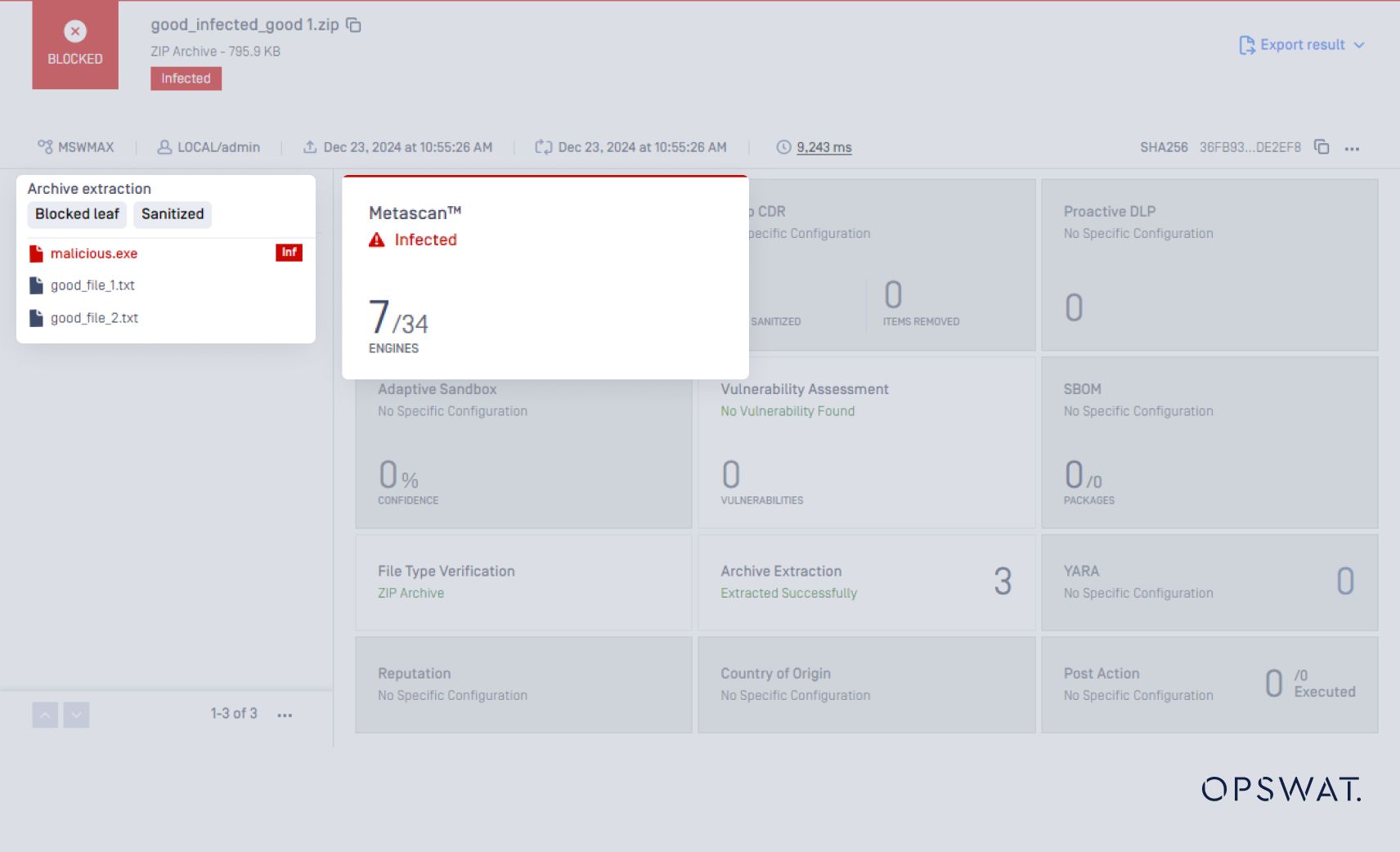

最后,我们在普通 ZIP 文件中添加另一层。

这一次,34 个防病毒引擎中只有 7 个检测到了该恶意软件,而之前检测到该恶意软件的 4 个防病毒引擎现在也没有检测到。

我们还使用外部压缩文件提取工具进行了测试。但是,该工具只检查存档文件的前半部分和最后一部分,缺少存储恶意软件文件的中间部分。

利用OPSWAT 档案提取引擎检测情景 1 威胁

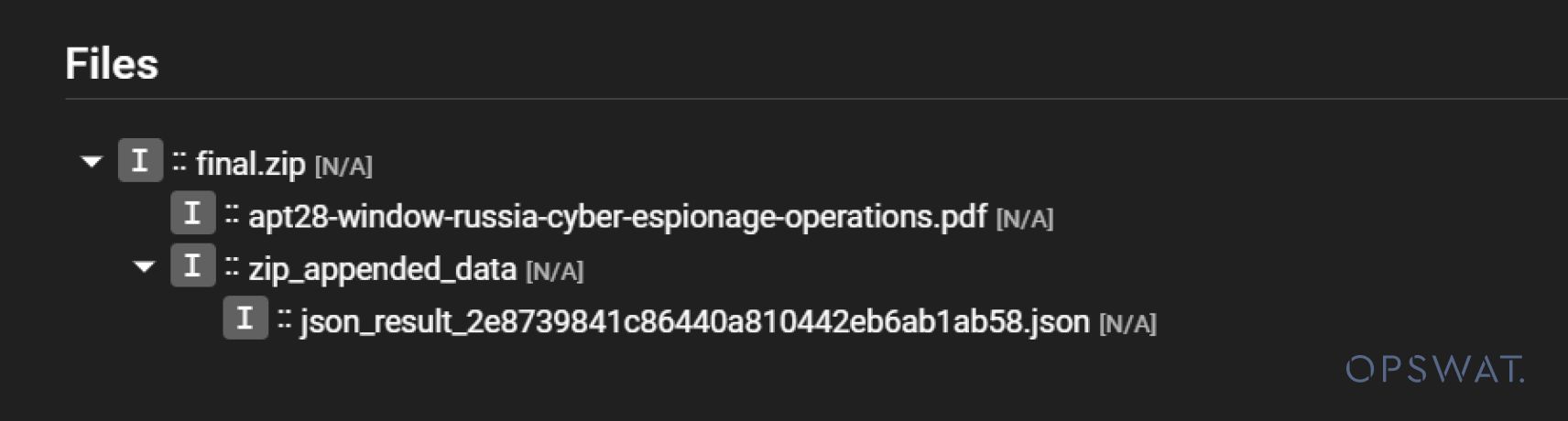

存档提取引擎可完全提取 ZIP 文件,使防病毒引擎能够扫描嵌套文件。

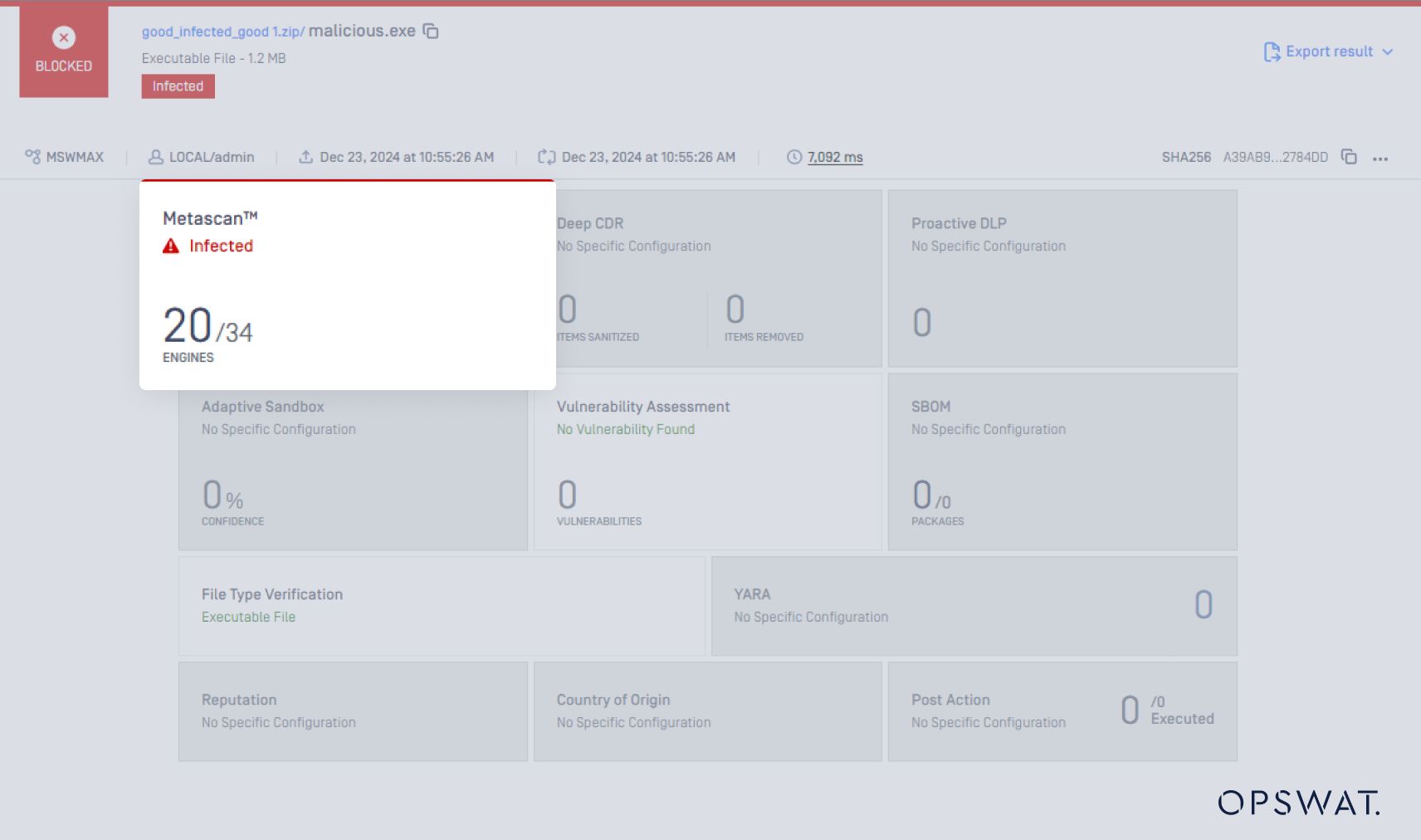

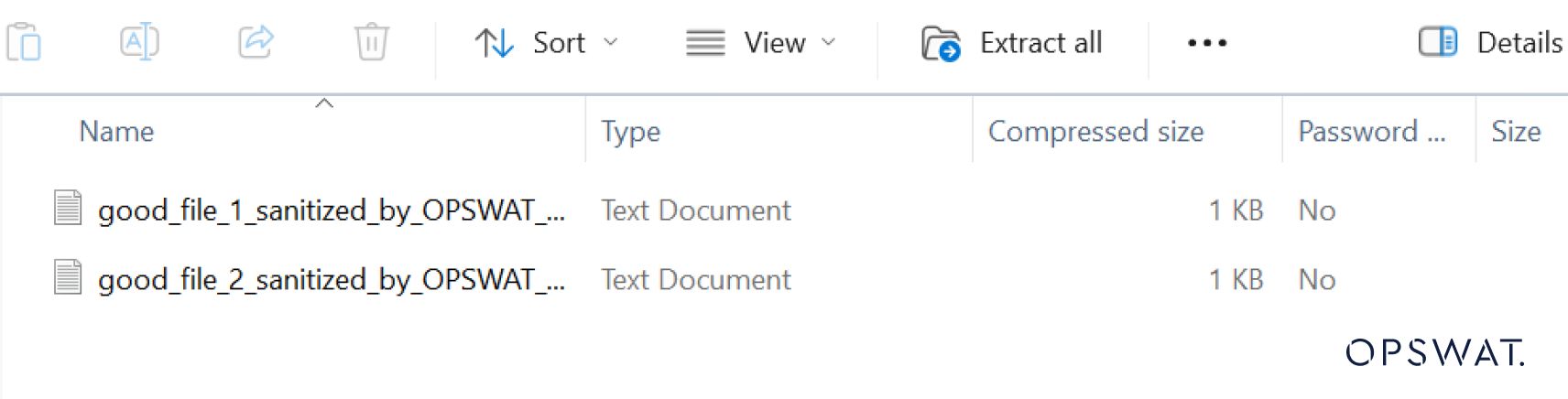

这些嵌套文件的扫描结果如下所示:

此外,当启用Deep CDR 时,它会生成一个没有恶意内容的新文件,如下图所示:

在没有档案提取引擎的情况下检测情景 2 威胁

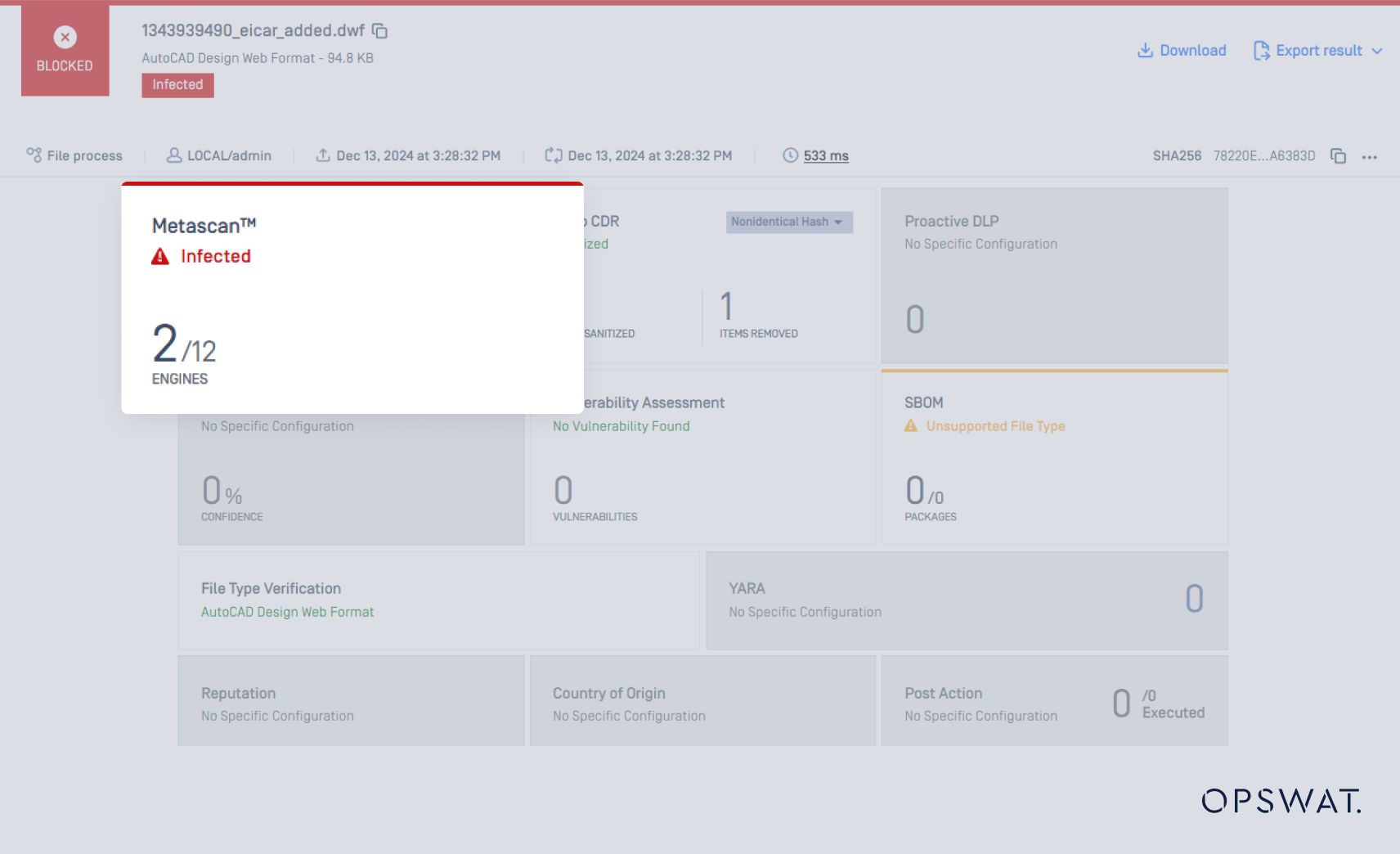

我们首先将一个文件上传到MetaDefender Core,该文件利用了方案 2 中使用的技术。用 Metascan 扫描该文件,查找潜在的恶意软件。结果如下

在 Metascan 中的 12 个常用防病毒引擎中,只有 2 个能检测到该恶意软件。这意味着大量组织可能会受到利用这些存档格式复杂性的攻击。

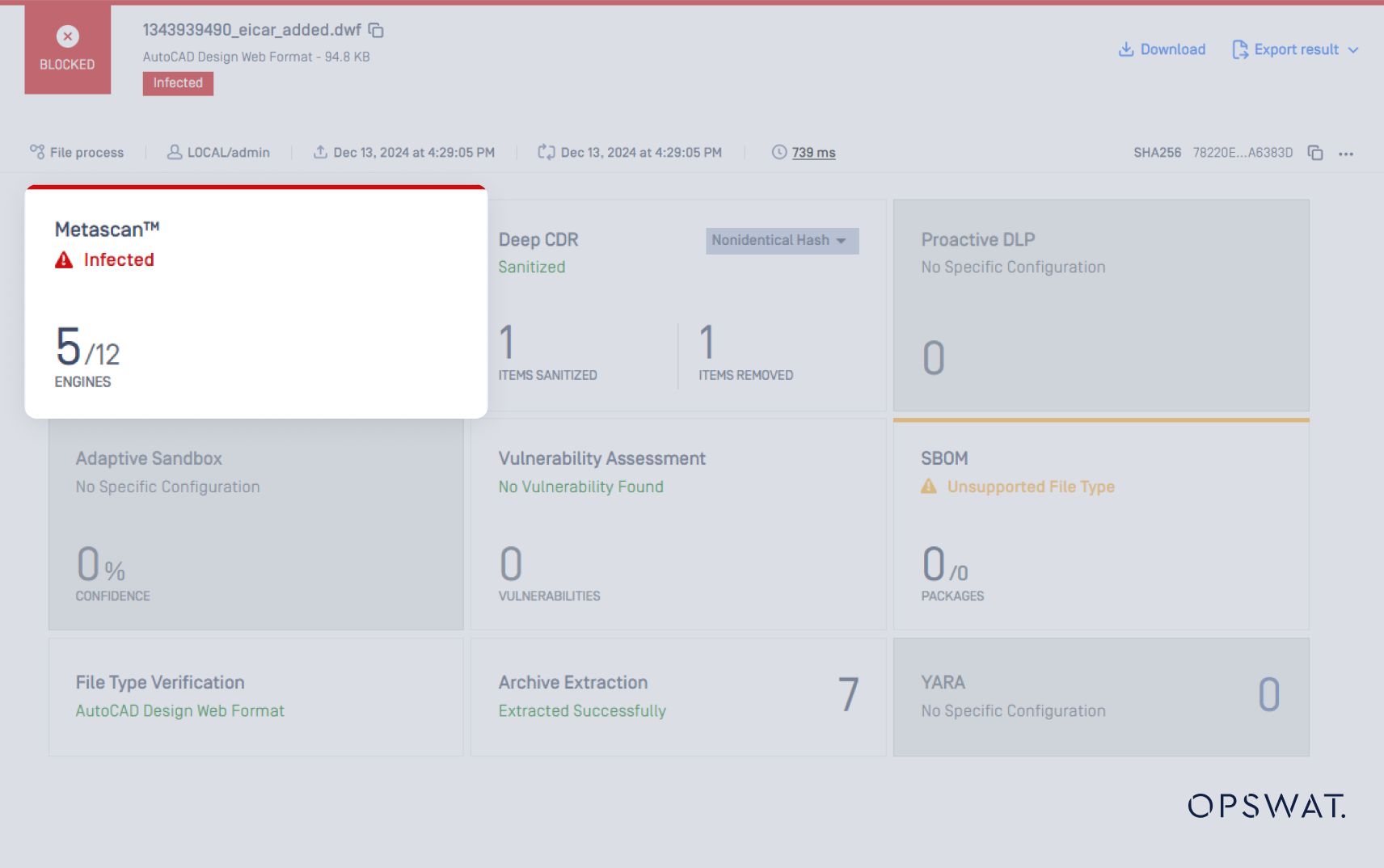

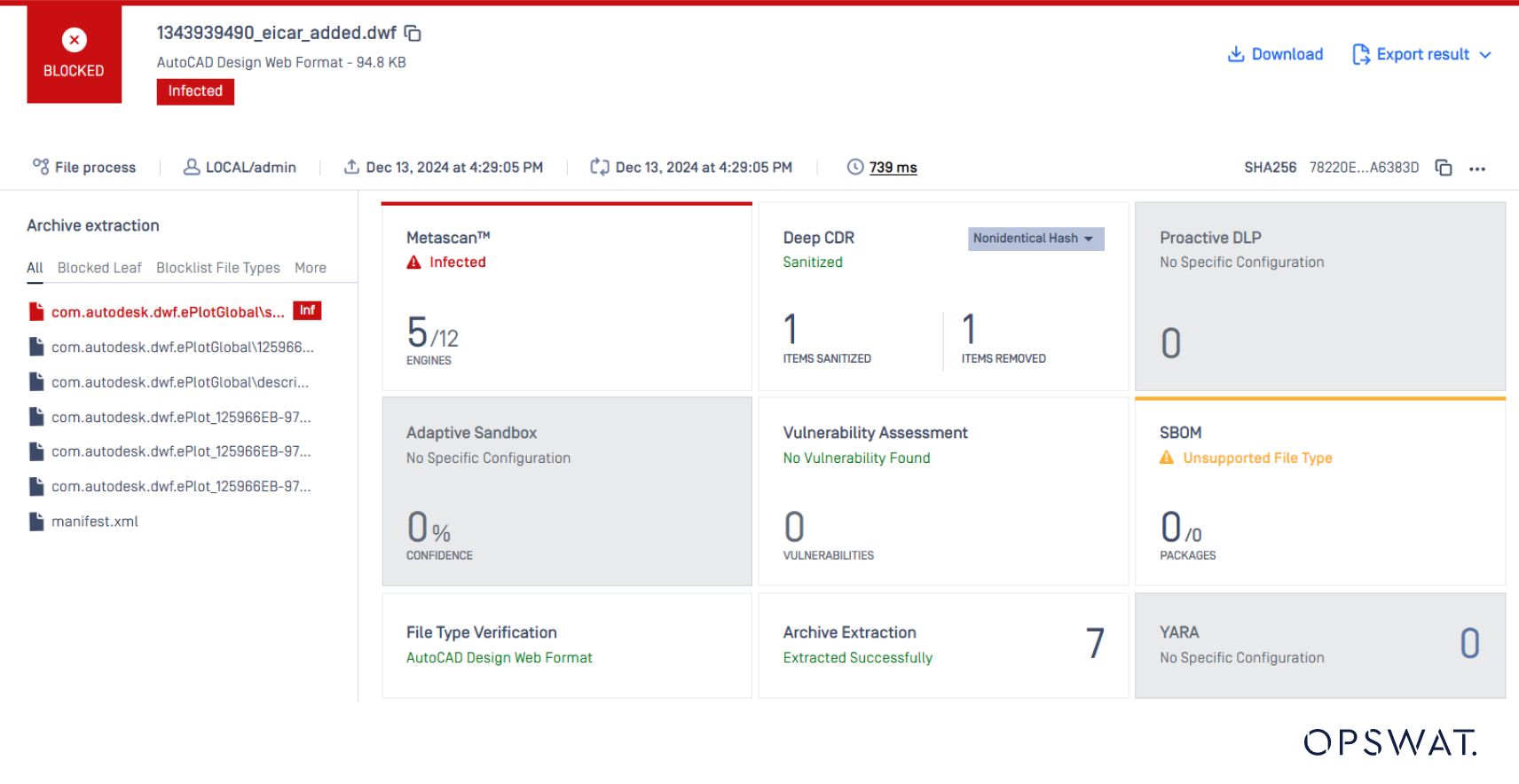

使用OPSWAT 档案提取引擎检测情景 2 威胁

在 12 个流行的防病毒引擎中,有 5 个引擎检测到了 .dwf 文件中的威胁。

存档提取引擎会进一步提取文件并分析其巢文件。

再次使用 Metascan 扫描所有提取的嵌套文件,12 个防病毒引擎中有 9 个检测到了威胁。

关于OPSWAT Core

Metascan™ Multiscanning

MetascanMultiscanning 是一种先进的威胁检测和防御技术,可提高检测率,缩短爆发检测时间,并为单一供应商反恶意软件解决方案提供弹性。单一防病毒引擎只能检测到 40%-80% 的恶意软件。OPSWAT Multiscanning 可让您使用 30 多个内部和云端反恶意软件引擎扫描文件,从而使检测率超过 99%。

档案提取

检测压缩文件(如 .ZIP 或 .RAR)中的威胁可能很困难,因为它们的文件大小很大,而且能够掩盖存档中隐藏的威胁。MetaDefender 允许管理员对每种文件类型执行一次存档处理,而不是要求每个反恶意软件引擎使用自己的存档处理方法,从而实现了存档的快速处理。此外,管理员还可以自定义存档扫描的执行方式,以避免压缩炸弹等威胁。

Deep CDR™

传统的防病毒解决方案会漏掉未知的威胁。Deep CDR 能完全消除它们。每个文件都会被解除并重新生成,确保只有安全、干净和可用的内容才会到达系统。Deep CDR 专注于预防而不仅仅是检测,从而增强了反恶意软件防御能力,保护企业免受基于文件的攻击,包括有针对性的威胁。它能在文件到达网络之前,消除文件中穿越网络流量、电子邮件、上传、下载和便携式媒体的潜在有害对象。

利用OPSWAT 档案提取技术检测规避性威胁

威胁行动者渗透系统和外流敏感信息的方法越来越灵活。通过利用正确的工具来检测和缓解漏洞,企业可以防止这些对手获取关键数据并在网络中横向移动。通过利用MetaDefender Core 中强大的存档提取引擎,您可以加强对嵌入式恶意软件的防御,这些恶意软件可能会躲过单个防病毒引擎提取工具。