导言

自 2021 年以来,我们看到针对拉丁美洲银行和金融部门的 HTML 走私网络攻击有所增加。威胁行为者继续在大规模恶意软件活动中使用这种规避技术来传播 Mekotio、/style、Trickbot 和 QakBot 等木马。检测混淆 HTML 走私的独特挑战使其成为一种持续且普遍的威胁媒介。

HTML 走私使用各种欺骗技术将恶意负载传送到受害者的端点。威胁行为者通常会在电子邮件附件中伪装恶意脚本或共享感染了恶意软件的文档。一种特别难以捉摸的方法是使用 Base64 编码将恶意代码隐藏在 HTML 内容中。

本文详细介绍了 Base64 编码作为一种混淆 HTML 夾帶有效负载的技术。我们研究了检测 Base64 编码威胁的固有困难,以及组织如何使用 OPSWAT 高级威胁防护解决方案。

Base64 编码的欺骗

Base64 编码是一种将二进制数据转换为文本的方法,广泛用于各种合法目的,包括文件传输和电子邮件附件。但是,它也可以通过走私有效载荷混淆等技术被用于恶意目的,攻击者将恶意数据隐藏在看似无害的文件中。

这种方法不是复杂的混淆,而是将 Base64 编码的有效负载直接嵌入到 HTML 标记中,例如 <img>

恶意软件通过将可执行文件编码为良性文本来逃避筛选器,以查找恶意二进制文件。目标浏览器可以解码脚本并在主机上组装有效负载。Base64 编码即使在使用普通图像时也能实现强大的攻击。

- 使用隐写术隐藏在EXIF数据中。

- 以噪声的形式嵌入像素中。

- 追加到图像文件的末尾。

Base64 攻击流

检测编码威胁的挑战

严重依赖基于签名的检测的传统防病毒解决方案经常会遗漏被 Base64 编码混淆的新恶意软件变体,而社会工程策略通常被成功地用于向毫无戒心的最终用户提供 Base64 编码的有效负载。

隐写术等更高级的欺骗手段 将恶意软件隐藏在良性图像 和媒体文件中。Base64 编码可以将恶意代码伪装成人类无法察觉的噪音。虽然 Base64 编码对数据传输具有合法用途,但对包含 Base64 编码字符串的图像要谨慎,尤其是当它们来自未知来源时。

阻碍检测 Base64 编码威胁的其他挑战包括:

- 对拆分为多个文件并在本地重新组装的有效负载进行编码。

- 变形绕过静态签名数据库的恶意软件。

- 插入破坏签名的额外空格或字符。

- 插入传统防病毒程序很少检查的异常文件类型。

- 在更新签名之前快速分发新变体。

发现走私的有效载荷 OPSWAT MetaDefender Core

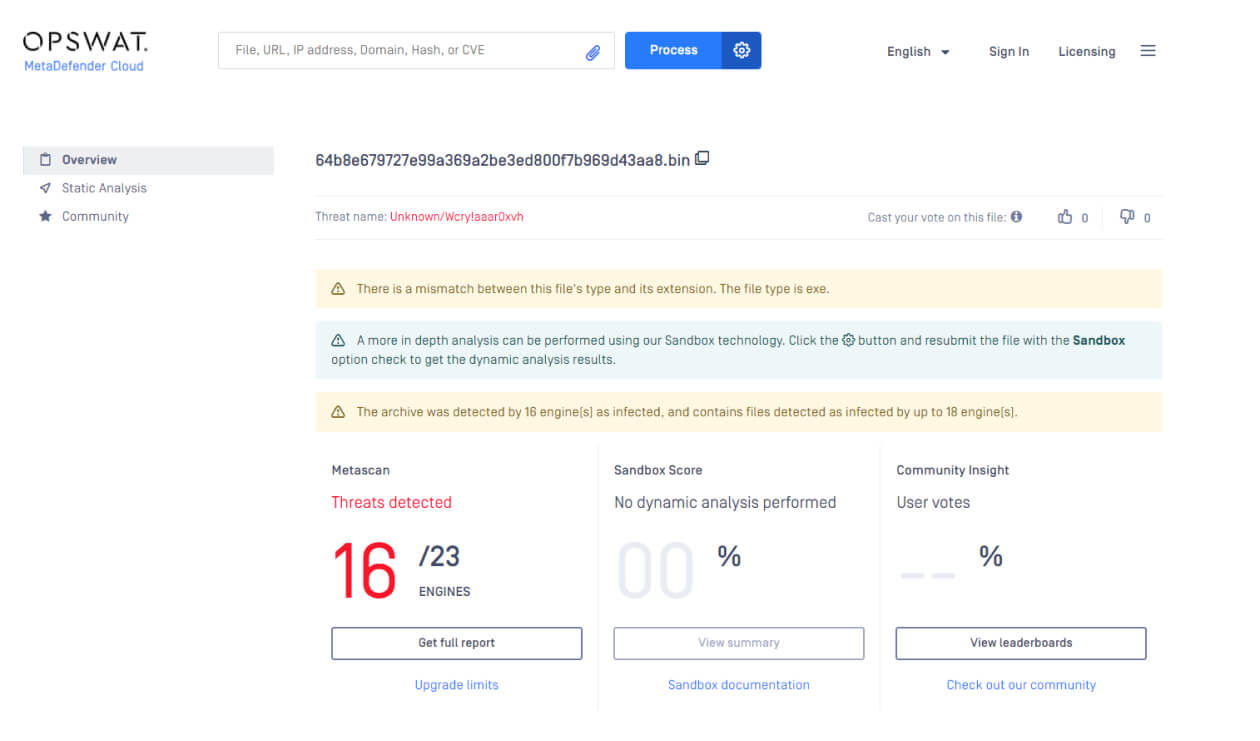

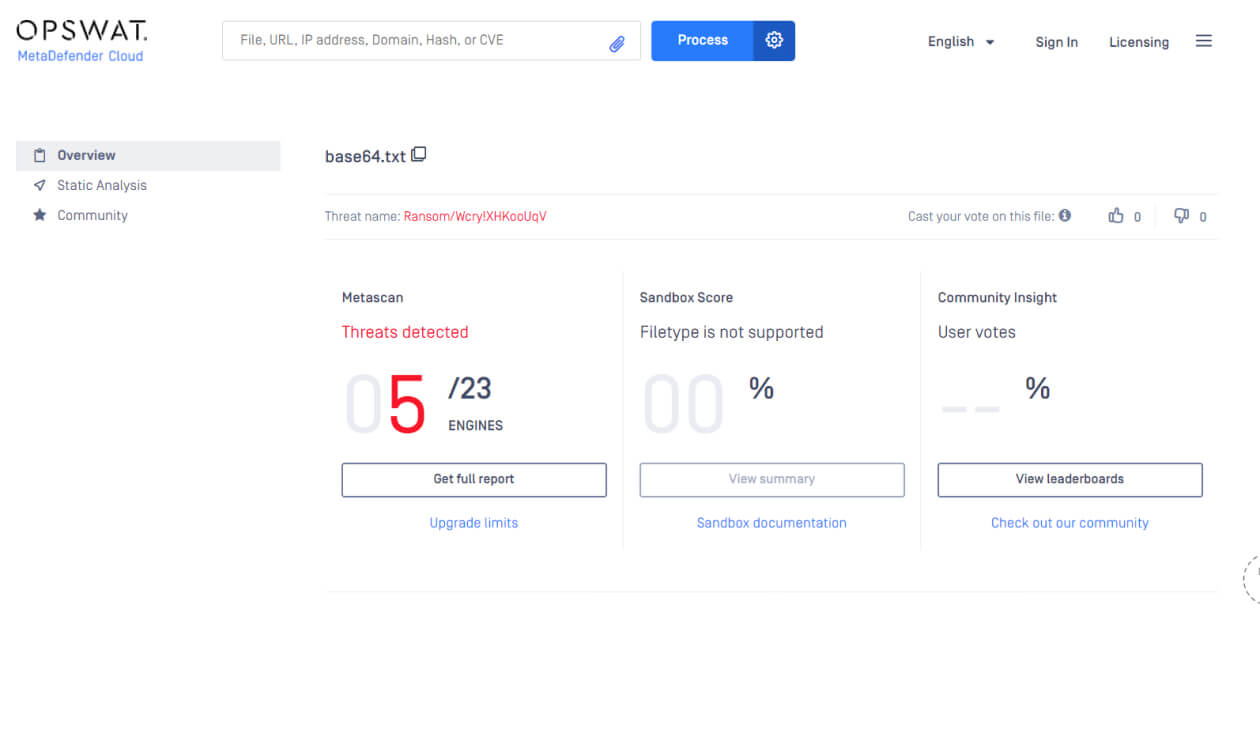

虽然单个防病毒引擎对新兴威胁的有效性有限,但组合多个引擎可以显著提高恶意软件检测率。 OPSWAT MetaDefender Core 利用 30 多个反恶意软件引擎来检测高达 99.2% 的已知恶意软件和零日恶意软件。

Improving static signature databases to detect new malware is a good start, but it's still possible for smuggled payloads to slip past antivirus software. Businesses need a strong defense-in-depth strategy with multiple layers of security to prevent zero-day attacks. This includes the use of dynamic protection technologies such as Multiscanning, Deep CDR™ Technology (Content Disarm and Reconstruction), and Adaptive Sandbox. These technologies can help detect and block malware attacks early on (especially those that use HTML to smuggle in links and attachments) and protect sensitive data.

查看示例结果,网址为 metadefender.opswat.com。

Proactive Detection with Deep CDR™ Technology and Adaptive Sandbox

Deep CDR™ Technology prevents Base64 encoding schemes from executing by deconstructing and regenerating sanitized files free from any potentially malicious code. For file types such as images embedded within HTML files, Deep CDR™ Technology performs decoding, threat removal, and reconstruction to ensure the sanitized image is securely restored.

Deep CDR™ Technology maintains image fidelity when sanitizing Base64 injection attempts. Users can view safe, decoded images with potential threats seamlessly neutralized in the background. This provides robust protection without workflow disruption.

MetaDefender Sandbox 是一种基于仿真的恶意软件分析技术,可快速扫描数千个文件以查找恶意软件,并同时发现每一层混淆,以识别有价值的入侵指标 (IOC)。

在分析利用混淆技术(如 Base64 编码的有效负载或 HTML 走私)的文件时, MetaDefender Sandbox 彻底检查文件,提取 JavaScript,并模拟其行为,以密切监视任何可疑活动。这种自适应分析功能允许 MetaDefender Sandbox 识别恶意操作,例如尝试解码和执行 Base64 编码的恶意软件或运行嵌入在 HTML 内容中的隐藏脚本。

超越外围防御

Base64 攻击构成的隐蔽威胁凸显了为什么公司必须将其防御范围扩大到针对未知外部来源的保护措施之外。尽管网络安全性很强,但预测恶意文件可能会破坏您的内部端点,这一点至关重要。作为额外的防御层,强大的端点保护是必不可少的。 OPSWAT MetaDefender 通过使用多个反恶意软件引擎扫描传入文件来促进主动文件安全。这有助于识别可能逃避外围防御的混淆零日威胁。

Remediation technologies like Deep CDR™ Technology take it a step further by disarming, neutralizing, and reconstructing potentially malicious files before they compromise endpoints. Implementing such comprehensive file security measures limits the damage caused by threats that breach your perimeter and reduces reliance on perimeter security as the sole line of defense.

OPSWAT 使组织能够部署多层端点安全,作为抵御当今环境中不断变化的威胁的关键防御措施。