上午6点58分,一名患者将转诊单上传至贵院门户系统。这看起来只是数千份无害PDF文件中的一份。 至上午7:15,该文件已复制至三个备份层级。无人察觉的是,它携带了终端杀毒软件从未识别的零日漏洞。至中午时分,勒索软件已加密影像系统,放射科瘫痪,医疗团队陷入紧急抢修状态。

这并非戏剧性的假设情景,而是现代医疗网络安全领域持续存在的现实。它揭示了一个严酷的事实:仅靠终端防护已不足以保障患者数据和医院运营的安全。

医疗行业目前面临着所有行业中最高的数据泄露成本,平均每起事件损失达742万美元,其中近三分之一涉及勒索软件攻击。文件在系统间流动速度过快、范围过广且涉及系统过多,仅靠终端防护已无法成为唯一的防御屏障。

为何Endpoint 无法阻止医疗领域中的文件传播威胁

传统终端安全工具专为桌面环境设计,却无法应对医院庞大的生态系统——在该系统中,文件会流经影像系统、云存储、供应商网络及人工智能管道,全程未曾触及受保护的终端设备。这形成了巨大的安全盲区,成为攻击者可乘之机。

文件传播型恶意软件如何规避Endpoint

现代恶意软件经过精心设计,能够绕过基于签名的防护机制,甚至突破行为检测终端工具的防线。零日漏洞利用程序潜藏于PDF和DICOM文件之中。多态恶意软件持续变异。在终端代理程序介入之前,备份系统和云存储库已完成恶意文件的复制。

在许多医院中,感染的首个迹象可能是放射科工作站被锁定或影像档案损坏,而非文件被阻塞。

让医院暴露在风险中的误区

尽管如此,整个行业仍存在若干危险的误解。医院常认为:

- Endpoint 防护就足够了。”

- Cloud 承担安全责任。

- “先存货再扫描,一网打尽。”

- 加密解决了这个问题。

但威胁往往通过存储或影像网络侵入,完全绕过终端设备,而云服务提供商仅保障基础设施安全,并不涵盖医院上传的内容。

“存储后扫描”的方法尤其有害。若恶意软件在文件复制到备份或下游系统后才被检测到,隔离难度将呈指数级增长。恢复工作将耗时数日甚至数周,而非数小时。

勒索软件与文件传播威胁如何在医院系统中扩散

医院运营依赖于持续的文件传输:患者资料上传、转诊文件、影像扫描、实验室报告、保险理赔、供应商文件,以及如今的人工智能训练数据。每次传输都可能成为潜在的攻击路径。

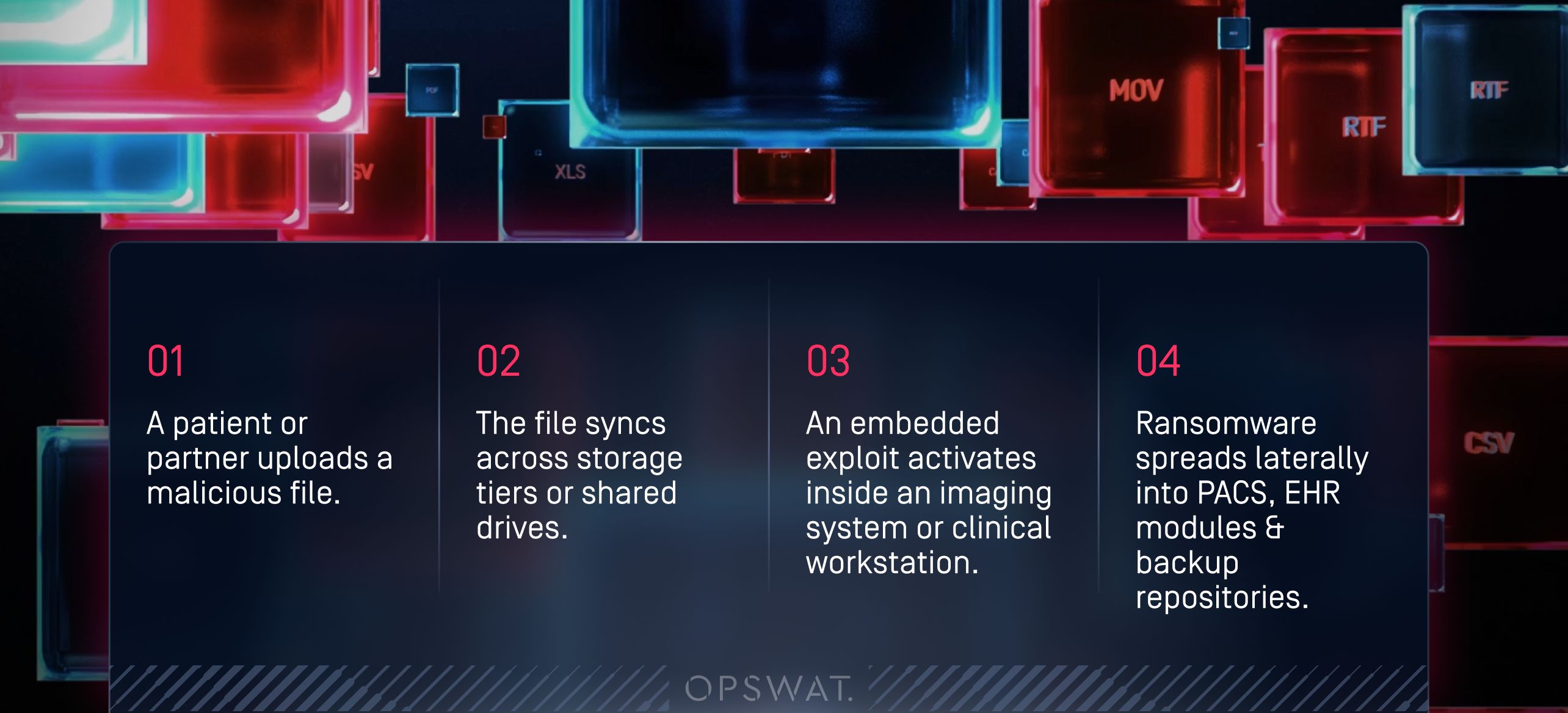

典型攻击时间线

一个恶意文件能在数分钟内从外部入口点渗透至关键系统。其传播路径通常如下:

- 患者或伴侣上传了恶意文件。

- 文件在存储层级或共享驱动器之间进行同步。

- 一个嵌入式漏洞利用程序在成像系统或临床工作站内部激活。

- 勒索软件横向扩散至PACS系统、电子健康记录模块及备份存储库。

一旦备份文件遭到感染,事件恢复就变成了一场与时间赛跑的竞赛。

影像、PACS及联网设备:高价值目标

医疗影像系统存在着一些最独特且危险的漏洞。DICOM文件可能包含隐藏脚本或恶意软件。老旧设备和过时的操作系统构成了软性入口点。互联的影像工作流程为横向移动提供了肥沃的土壤。

若攻击者篡改单个影像文件,其连锁反应可能导致放射科停摆数日。

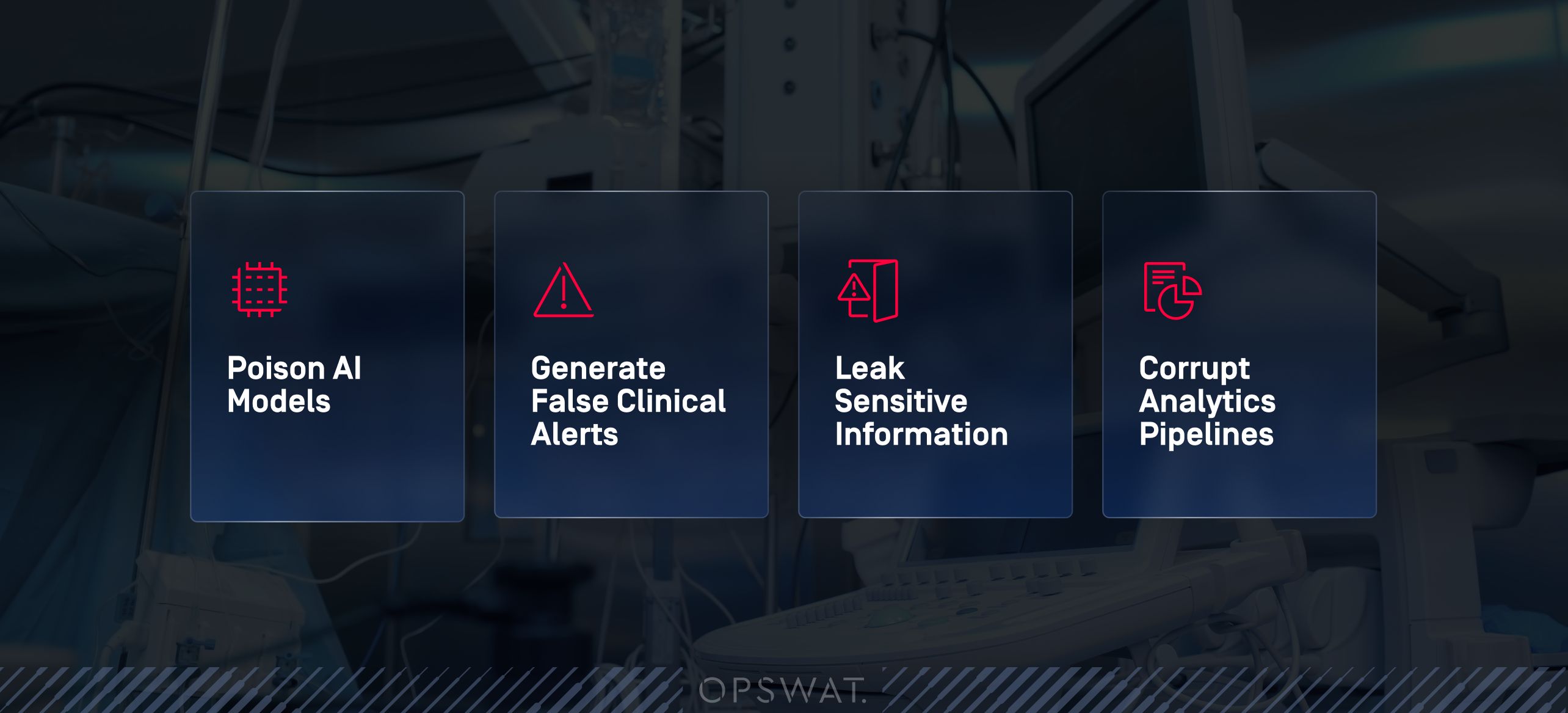

AI管道:文件传播攻击的新前沿

人工智能和机器学习模型会处理海量文档、表格和图像。这些工作流虽然功能强大,但也极大扩大了攻击面。恶意或被篡改的文件可能:

- 毒性AI模型

- 生成虚假临床警报

- 泄露敏感信息

- 损坏的分析管道

采用OPSWAT 医院现对每个文件进行消毒和审计,确保其在进入AI工作流前安全无虞,从而使临床AI始终成为资产而非风险。

文件安全:合规的必要条件,而非勾选项

医疗文件安全常被误解为仅涉及加密或访问控制。但《健康保险流通与责任法案》(HIPAA)、《通用数据保护条例》(GDPR)和《网络安全指令2》(NIS2)等法规要求机构采取更全面的措施,确保患者数据不仅保密,更要保障其完整性。

在文件安全背景下理解电子健康信息(ePHI)

电子受保护健康信息无处不在:存在于影像文件、转诊文件、任务清单、人工智能数据集、实验室报告乃至元数据中。任何包含身份标识符或临床背景的文件都必须受到保护、监控并可追溯。

合规要求正在收紧

监管机构现在要求医院证明:

- 文件移动的全流程可视性

- 快速事件检测与报告

- 防止数据篡改的完整性控制

- 可审计的扫描和清理事件日志

碎片化或被动式的文件安全机制使得这些要求几乎无法实现。

文件安全与患者安全:直接关联

当文件传播的威胁破坏影像系统、实验室系统或药物工作流程时,患者安全将立即受到影响。勒索软件不仅是单纯的IT问题,更危及整个医疗机构的运营完整性。

医疗领域多层文件安全的高级策略

具有前瞻性的医疗保健机构正超越终端防护,转向构建多层级、主动防御的文件安全体系。

Multiscanning:力量在于数量

OPSWATMetascan™Multiscanning不依赖单一杀毒引擎,而是同时调用30余种引擎协同工作,可检测超过99%的已知与未知威胁。

这极大地缩短了暴露窗口,并能捕捉到其他工具遗漏的威胁。

内容解除武装与重建:清除文件中的嵌入式威胁

深度CDR™技术可清除文件中的活动内容、漏洞利用代码及嵌入式威胁,随后重建安全且功能完好的文件版本。该技术在以下场景中尤为强大:

- PDF文件和Office文档

- DICOM影像

- 患者或合作伙伴上传的表格

- 包含嵌套归档的文件格式

深度CDR技术荣获SE Labs 100%防护与准确性评分,能在毫秒间拦截已知与未知威胁,同时完整保留文件功能。

Adaptive 与人工智能驱动的数据泄露防护

当文件需要更深入的审查时,OPSWAT基于仿真技术的 Adaptive Sandbox 实时分析其行为。人工智能驱动的Proactive DLP™可检测并阻止或屏蔽电子健康信息及其他敏感内容,助力满足HIPAA和GDPR合规要求。

内联文件净化:守护每个入口点

在线检测意味着文件在进入您的环境前就会被扫描并清理——而非数小时之后。它能够实现:

- 即时威胁清除

- 完整的木材产销监管链

- 快速事件响应

- 跨门户、电子邮件、MFT、影像和AI工作流的一致性保护

真实案例研究:多层文件安全机制的有效性证明

全球医疗保健机构正在采用这种方法,并取得了可衡量的成效。

克拉利特医疗服务:每日管理数百万份档案

作为全球最大的医疗保健机构之一,Clalit部署了 MetascanMultiscanning Deep CDR 解决方案,每日检测数百万文件。成效显著:成功拦截零日威胁,强化合规防护能力,并为大规模文件安全树立了全新标杆。

无需关机即可从勒索软件中恢复

某大型医疗服务提供商在勒索软件恢复过程中,采用MetaDefender File Transfer™(MFT)安全MFT 。该方案OPSWAT安全技术无缝集成,成功对恢复文件进行安全净化处理。此举不仅保障了业务连续性,更确保了合规性,从而避免了重大法律处罚。

卢塞恩精神病学股份有限公司:阻止通过电子邮件传播的恶意软件

面对频繁的网络钓鱼攻击,卢塞恩精神病学公司部署了Adaptive Sandbox MetaDefender ™解决方案,成功阻止了恶意软件附件传送到临床工作人员手中。患者数据始终受到保护,数据泄露事件降至零。

突破Endpoint 局限的可行步骤

医疗安全负责人若要加强文件安全防护,应从制定结构化路线图着手。

1. 执行文件安全风险评估

绘制所有文件工作流(患者门户、PACS系统、云存储、AI管道),并识别文件在未经扫描或净化处理的情况下进入的环节。

2. 保护成像与传输工作流程

强制执行DICOM文件的扫描和CDR流程,保障供应商间的安全数据交换,确保每个文件接触点的可审计性。

3.Secure 与数据分析管道Secure

在数据摄入前对所有数据进行消毒和验证,以防止数据污染和泄露。

4. 构建面向未来的架构

结合多扫描、CDR、沙箱、人工智能驱动的数据泄露防护以及在线净化技术,实现全面合规的防护。