MetaDefender Sandbox 现在可为关键基础设施的 ICS 保护提供威胁分析和可视性

恶意软件和攻击技术的发展速度,再加上全球地缘政治紧张局势的加剧,改变了公共和私营部门围绕如何保护关键基础设施免受大规模攻击的讨论。 公共和私营部门围绕如何保护关键基础设施免受大规模 网络破坏。

从历史上看,IT 和 OT/ICS 系统是完全相互隔离的,但随着数字化转型的不断推进 继续发展,这两个世界正在迅速融合。

因此,网络犯罪分子正利用恶意软件专门渗透到 OT 网络中,挟持各国所依赖的系统。 他们知道,当勒索软件攻击企业时,目标企业无法承受经常出现的停机时间。IT 的停机时间。

对综合控制系统的攻击日益增多,危及到依靠关键基础设施提供基本需求的公众的安全和安保。 基本需求。我们已经目睹了伊朗人利用 Triton 和 SandWorm 针对沙特石油基础设施发动的攻击 2015 年针对乌克兰电力公司的 Black Energy 和 2016 年的 Industroyer。

了解脆弱性

要想更好地了解OT 恶意软件的工作原理,就必须了解漏洞的位置和利用方式。 它们是如何被利用的。在大多数情况下,漏洞存在于与这些系统相连接的 Windows 控制器中,并且 针对操作系统的指令。其中包括

- 设备: 人机界面 (HMI) 客户端、数据记录器、SCADA 服务器和工程工作站 (EWS)

- 平台(ICS 软件):GE Proficy、Honeywell HMIWeb 等

- 网络:通过暴露操作协议(如西门子 S7、欧姆龙 FINS 和 EtherNet/IP,以及错误配置的 VNC 访问。这可能导致横向移动 vis SMB。

那么,除了 IT 之外,为什么还要关注这些Industrial 场景呢?

民族国家行为者喜欢 ICS 恶意软件,因为这符合他们破坏基础设施的政治目标,而工业环境中更广泛、更深入的攻击服务使他们能够做到这一点。 在工业环境中提供更广泛、更深入的攻击服务,使他们能够做到这一点。这些行为者还拥有 这些行为者还拥有成功实施针对 ICS 的攻击所需的资源,因为这些攻击通常需要比勒索软件攻击更复杂、更周密的计划。 勒索软件攻击可以使用 "现成 "的组件和服务。

了解攻击方法

有一种更好的方法可以了解这些攻击背后的恶意软件,并帮助关键基础设施组织 通过将所有行为映射到 MITRE ATT&CK Framework for ICS 和 YARA(网络安全专业人员应该熟悉的两个关键资源),可以更好地了解这些攻击背后的恶意软件,并帮助关键基础设施组织预防未来的攻击。 网络安全专业人员应该熟悉这两个关键资源:

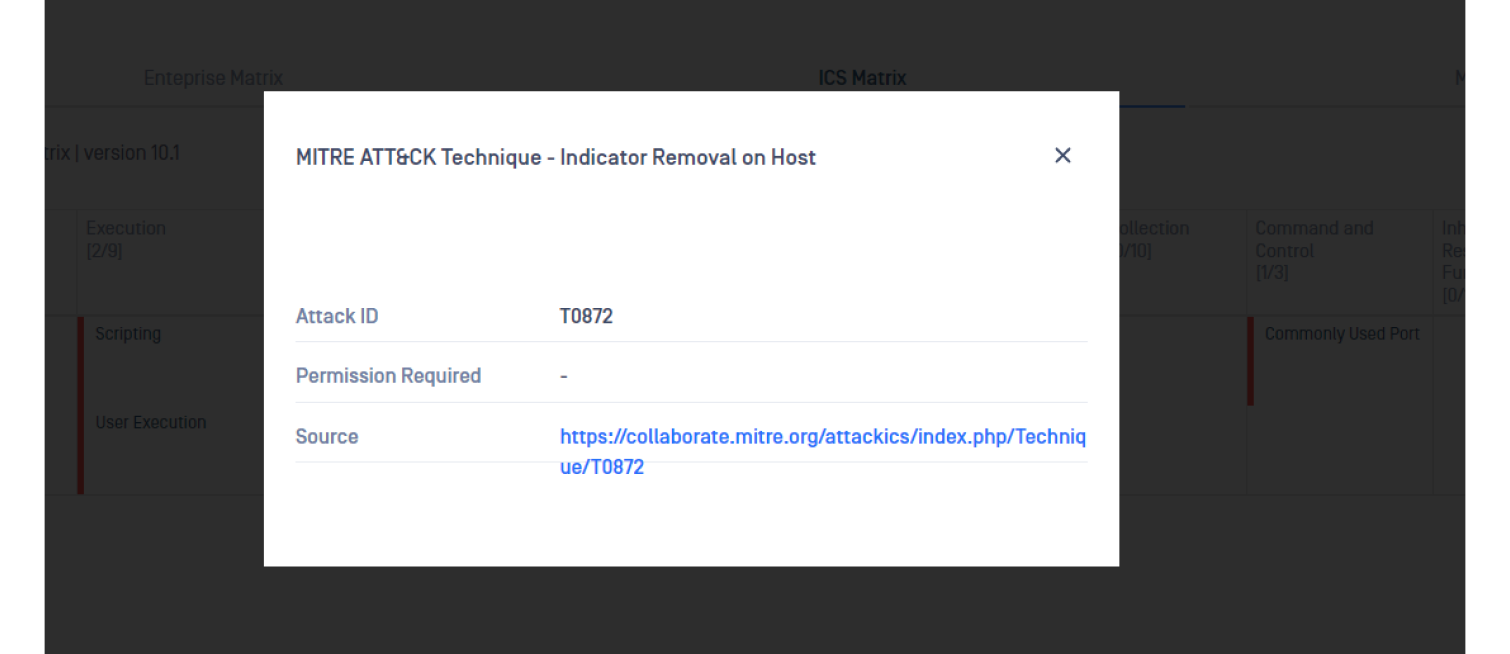

- 用于 ICS 的 MITRE ATT&CK: 与广泛采用的 MITRE ATT&CK IT 框架类似,该框架为使用恶意软件针对工业控制系统的攻击行为建模。 针对Industrial 控制系统的攻击行为建模。通过将行为映射到 MITRE ATT&CK ICS 框架,像 MetaDefender Sandbox 这样的工具 MetaDefender Sandbox 等工具可以帮助防御者快速识别恶意软件是如何试图攻击他们的系统的,并更有效地采取应对措施。 有效应对。

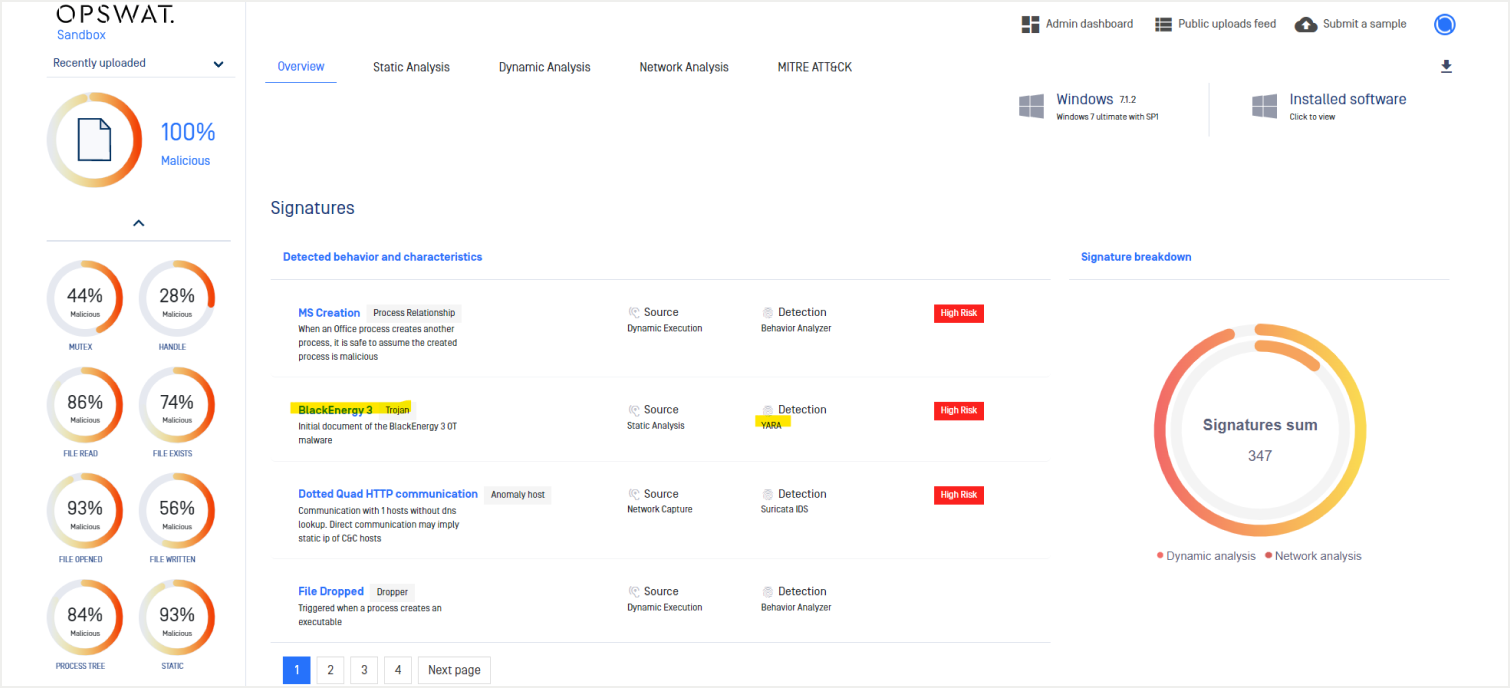

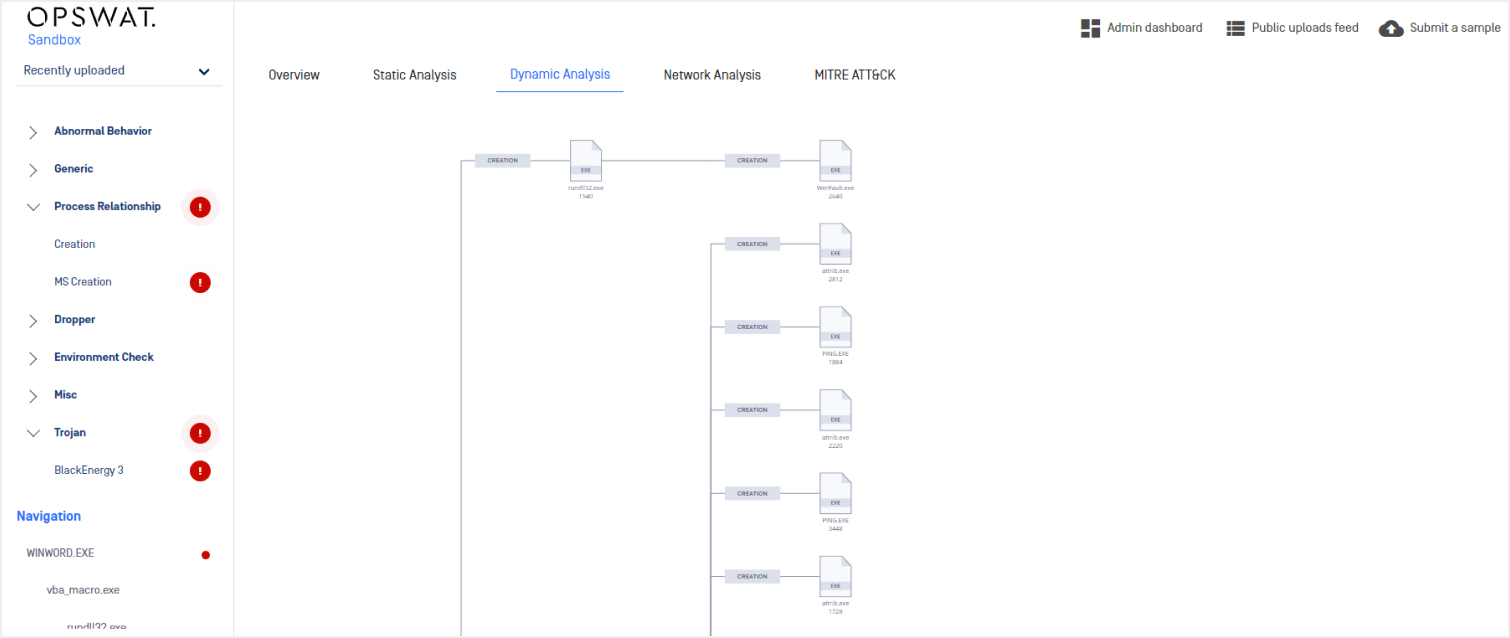

例如,我们分析了沙盒中的 "黑色能量",并将 ICS 特有的行为映射到框架中。 ICS 特有行为与框架的映射:

- 用于保护、检测和威胁捕猎的 YARA:通过采用雅苒 ICS 规则集,分析工具,包括OPSWAT Sandbox等分析工具可以更有效地识别恶意软件的静态和动态属性,这些属性与已知的 ICS 恶意软件的恶意 的属性。虽然恶意软件文件本身经常被威胁行为者修改,以躲避 虽然恶意软件文件本身经常被威胁行为者修改以逃避检测,但攻击者需要利用现有的基础设施和工具、战术和程序(TTPs)才能有效地进行攻击。 有效。攻击者的基础设施是他们需要重复使用的一大沉没成本,这也是为什么不同变种的恶意软件都会使用 TTPs 的原因。 因此,不同变种的恶意软件都有通用的 TTP。因此,在多个恶意软件样本中通用的 TTP 可以识别出恶意软件家族并帮助 归因。

最新的 MITRE ATT&CK for ICS 提供了专门针对操作技术攻击的 TTP 框架,例如 抑制响应功能。

要检测关键基础设施中特别容易规避的恶意软件,需要具备以下分析能力 分析能力应包括全面的静态和动态分析,并能标记出 ICS 攻击所特有的 TTP,如下文对 "黑色能源 "的分析所示。 的分析所示。

最近发布的OPSWAT Sandbox v1.1.7 包括将 IOC 映射到 ICS TTP,以及可用的 YARA 规则和原生于OPSWAT MetaDefender Core 的 MISP 资源库,企业可以通过OPSWAT的全面威胁情报 解决方案更好地保护自己免受恶意软件威胁。