当MetaDefender Access 中发布一项新功能时,在审查该功能的过程中,考虑有多少种方法可以利用它总是一件有趣的事情。MetaDefender Access 强大且不断发展的 playbook 功能可提供多种定制解决方案,帮助您对所有端点进行高级端点安全或合规性检查,无论这些端点是本地端点还是远程端点。为此,让我们来看看最近以相对较新的方式出现的一个安全问题:朝鲜黑客使用一种被称为自带漏洞驱动程序(BYOVD)的技术来利用端点。这一漏洞最近也成为了焦点,因为人们了解到微软 Windows并没有像假定的那样对其进行保护。

袭击概述

您可以在此阅读有关该漏洞的更多信息,总之,黑客巧妙地利用了一个已知漏洞的驱动程序,而该漏洞早已从大多数潜在攻击目标中删除。攻击者利用电子邮件中类似招聘广告的内容诱骗受害者,从而在目标设备上安装驱动程序。电子邮件中有一个恶意文档,打开后会感染设备,并将驱动程序安装到机器上,利用其中的漏洞进行攻击。

MetaDefender Access Playbook 功能:先进的Adaptive 解决方案

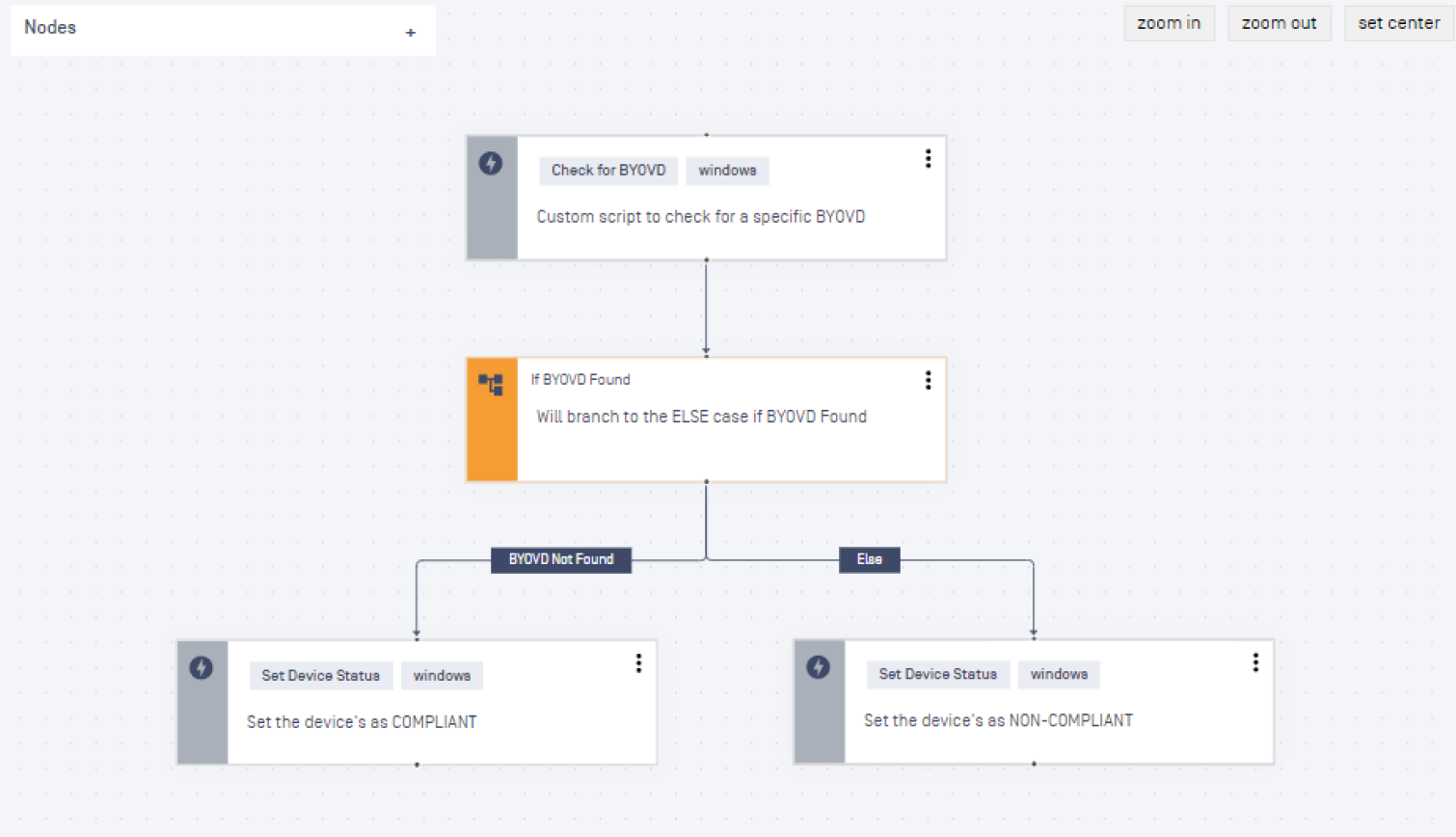

回到如何创造性地使用MetaDefender Access 中的游戏本功能。如下图所示,游戏本可以运行一个 Powershell 脚本,在攻击者最有可能放置驱动程序的文件夹中检查是否存在受攻击的驱动程序版本。如果在该版本中发现该文件,则会将其所在的设备标记为不合规,并阻止用户的设备访问任何受保护的资源(点击此处了解MetaDefender Access 如何保护应用程序免受不安全设备的攻击)。

然后,管理员和最终用户就会了解问题所在。管理员会看到设备被列为存在严重问题,而终端用户则会收到一条自定义信息,告诉他们被阻止的原因。然后,就可以通过及早发现这一问题来阻止横向传播。

这只是MetaDefender Access 如何提高端点安全性的又一个例子。对于任何涉及端点的零日公告,无论是 Windows、macOS 还是 Linux,MetaDefender Access playbooks 都能让您抢占先机,避免成为这些聪明的攻击者的目标之一。

MetaDefender Access 是我们为企业提供的高级安全解决方案套件的一部分。如需了解如何改进网络安全措施,请立即联系我们的专家进行演示。