想象一下在天然气压缩站进行例行远程维护的场景。承包商通过 VPN 登录,更新固件并重新配置压缩机控制面板上的 PID 循环参数。这是一项确保压缩站顺利运行的普通任务。 他以前至少做过十几次这样的工作。

但这一次,有些不对劲。

承包商并不知道,他的笔记本电脑已经感染了恶意软件。一旦连接上网络,扁平化的网络架构和协议级保护措施的缺失就为攻击者打开了在整个 OT 环境中纵横捭阖的通道。在几分钟内,他们就能使安全警报失效,并访问控制气体流量的核心 PLC。 随着威胁的升级,气站被迫断网 36 小时,暂停运营,触发应急系统和响应团队,并造成巨大的经济损失。

这是一种假设情况,但它反映了依赖传统 VPN 远程访问关键 OT 和网络物理系统的真实风险。

VPN 是为 IT 而建,而不是为 OT 而建

VPN 专为 IT 环境设计,允许受信任的用户通过互联网连接到公司资源。其工作原理是在用户和内部网络之间创建一个加密隧道。虽然这听起来很安全,但它假定用户是值得信赖的,而且一旦进入网络,他们的访问应该不受限制,或最多受到控制。

这种信任模式在 OT 环境中存在严重缺陷。与 IT 系统不同,OT 环境对中断极为敏感,通常包括安全功能有限的传统设备,而且通常全天候运行以控制物理流程。对这些网络引入广泛的、未受管理的访问,特别是来自承包商或OEM 供应商等第三方的访问,会造成严重的漏洞。

当 VPN 成为 OT 的负担时

以下是 VPN 不适合 OT 环境的几个原因:

- 超权限访问

VPN 通常提供网络级访问,这意味着用户一旦连接,就可以在 OT 网络内横向移动。这违反了最小特权原则。 - 持久连接

VPN 隧道可以保持长期开放,从而形成一个持续的攻击面。如果攻击者破坏了端点或凭证,他们就可以保持未被发现的访问。 - 缺乏会话控制

VPN 不提供对用户操作的细粒度控制,用户进入隧道后也缺乏监控功能。没有协议过滤,没有命令检查,没有会话记录,也没有警报。如果恶意行为者或疏忽的技术人员进行了更改,在造成损害之前往往无从知晓。用户在 OT 环境中的活动没有可见性,也不支持会话记录或审计跟踪。 - 不安全的端点

VPN 将网络边界扩展到远程设备,而远程设备可能并不安全。被入侵的承包商笔记本电脑会成为进入关键系统的入口。 - 没有与 OT 协议的本地集成

传统 VPN 无法理解或管理 OT 特定协议。这限制了它们执行协议级过滤或命令限制的能力。此外,VPN 无法保护或隔离本质上不安全的工业协议,如 Modbus、DNP3 或 BACnet。这些协议缺乏内置加密或身份验证,一旦通过 VPN 通道暴露,就很容易被劫持。 - 高运营开销

VPN 和跳转服务器管理复杂,审计难度大,扩展成本高,尤其是在涉及多个承包商和站点的情况下。

更安全、更智能的替代方案:MetaDefender OT Access

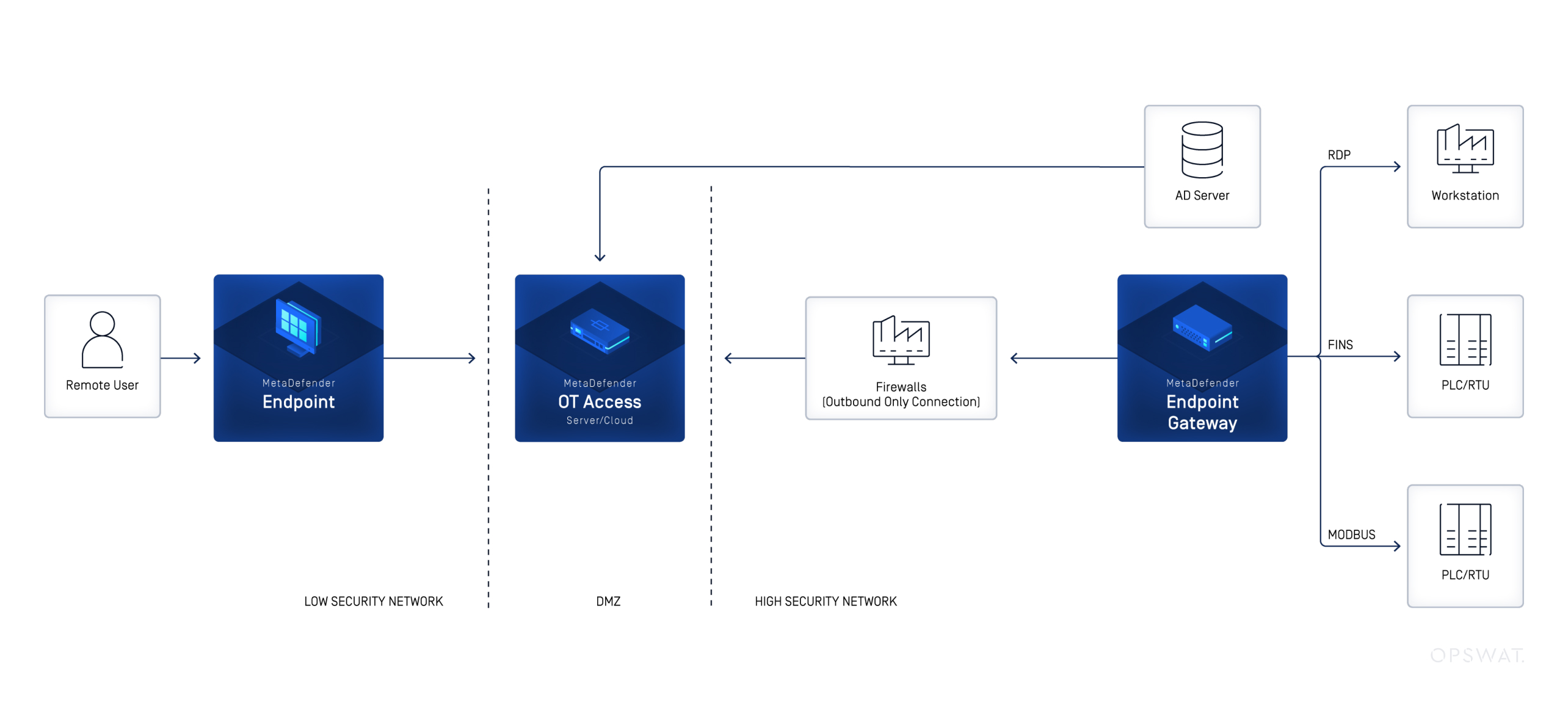

进入 MetaDefender OT Access-这是一款专为工业环境打造的安全、策略驱动型远程访问解决方案。与传统的 VPN 不同,它默认不信任端点。相反,它执行严格的访问规则、会话控制和专为 OT 量身定制的协议检查。

MetaDefender OT Access 的主要功能包括

细粒度 RBAC(基于角色的访问控制)

只有授权用户才能访问特定资产、协议或会话。不再有开放式隧道或不必要的权限。

互动会议审批

每个访问会话都可通过审批工作流程授予,确保在授予访问权限前进行人工监督。

完整的会议记录和审计

MetaDefender OT Access 提供完整的远程会话审计跟踪,这对于合规性和取证调查至关重要。

协议级控制

与 VPN 不同,MetaDefender OT Access 可理解 OT 协议,并允许进行深度数据包检查、命令过滤和执行通信边界。

不直接接触网络

终端用户从不直接连接到 OT 网络。取而代之的是,会话通过一个安全跳转点进行中介,从而大大降低了攻击面。

VPN 打开大门。MetaDefender OT Access 保持安全。

Industrial 组织再也无法承受 VPN 在其 OT 环境中带来的风险。攻击面正在扩大,对手正在利用最薄弱的环节--通常是通过远程访问。NERC CIP、IEC 62443 和 NIST 800-82 等监管框架已经开始强调对远程访问途径进行更严格的控制。

MetaDefender OT Access 提供了一种现代化的替代方案,符合零信任原则和工业网络的实际情况。通过以安全、可观察和策略驱动的远程访问解决方案取代 VPN,OT 环境可以在不牺牲运行效率的情况下保持弹性。