USB 攻击格局

外设和可移动媒体(如USB 设备)一直是个人和组织必不可少的工具,主要是因为它们可以方便地存储和传输数据。然而,它们的普及也使其成为网络犯罪分子的常见目标。多年来,恶意行为者利用USB 设备中的漏洞实施复杂的网络攻击,导致数据完整性和系统安全性受损。尽管人们对此类风险的认识不断提高,但许多用户仍然没有意识到看似无害的USB 设备所带来的潜在危险。事实上,这些设备乍看之下可能无害,但一旦进入设备,它们就可以充当键盘、鼠标或其他外设,从而危及设备安全。

2010 年,Stuxnet 利用USB 驱动器针对伊朗的核设施发动了具有里程碑意义的网络攻击。该攻击通过受感染的USB 驱动器实施,使 Stuxnet 能够渗透 ICS(工业控制系统),并特别针对负责破坏铀浓缩过程的 PLC(可编程逻辑控制器)。这一事件强调了通过USB 设备进行攻击的破坏性影响,并突出了采取全面网络安全措施保护关键基础设施的必要性。

基于USB 的攻击类型

在USB 安全性方面,以前的攻击主要集中在利用与USB 设备存储、自动播放USB 驱动器相关的恶意软件和恶意修改的USB 驱动程序有关的漏洞,通常会导致缓冲区溢出攻击以实现权限升级。不过,最近的趋势表明,攻击已转向利用击键/鼠标点击注入攻击或对微控制器重新编程。这些攻击通过伪装成键盘或计算机鼠标的非USB HID(人机接口设备)执行,并对其固件进行巧妙修改。此外,USB 设备还可以通过将恶意USB 伪装成USB 以太网适配器来捕获网络流量。这样,USB 设备就能充当 DHCP 服务器,通过恶意 DNS 路由流量,或向主机提供恶意默认网关。

除其他策略外,攻击者还在基于USB 的攻击中使用固件更新和USB 驱动程序。如果主机在修改了固件的USB 设备上启动恶意固件更新,攻击者就可以对USB 设备重新编程,并利用它入侵主机。在USB 驱动程序攻击中,攻击者可能会诱使主机下载恶意驱动程序,从而在受害者系统上执行代码或利用缓冲区溢出漏洞。

以色列内盖夫本古里安大学(Ben Gurion University of Negev)的研究人员将基于USB 的攻击分为四大类,其中包括一份包含 29 种不同类型USB 攻击的综合清单:可编程微控制器、恶意重编程外设、非重编程外设和电气。

在基于电气的USB 攻击中,USB 杀手是一个重大隐患。这种恶意设备连接后会产生强大的电击,对主机组件造成不可逆转的损坏。

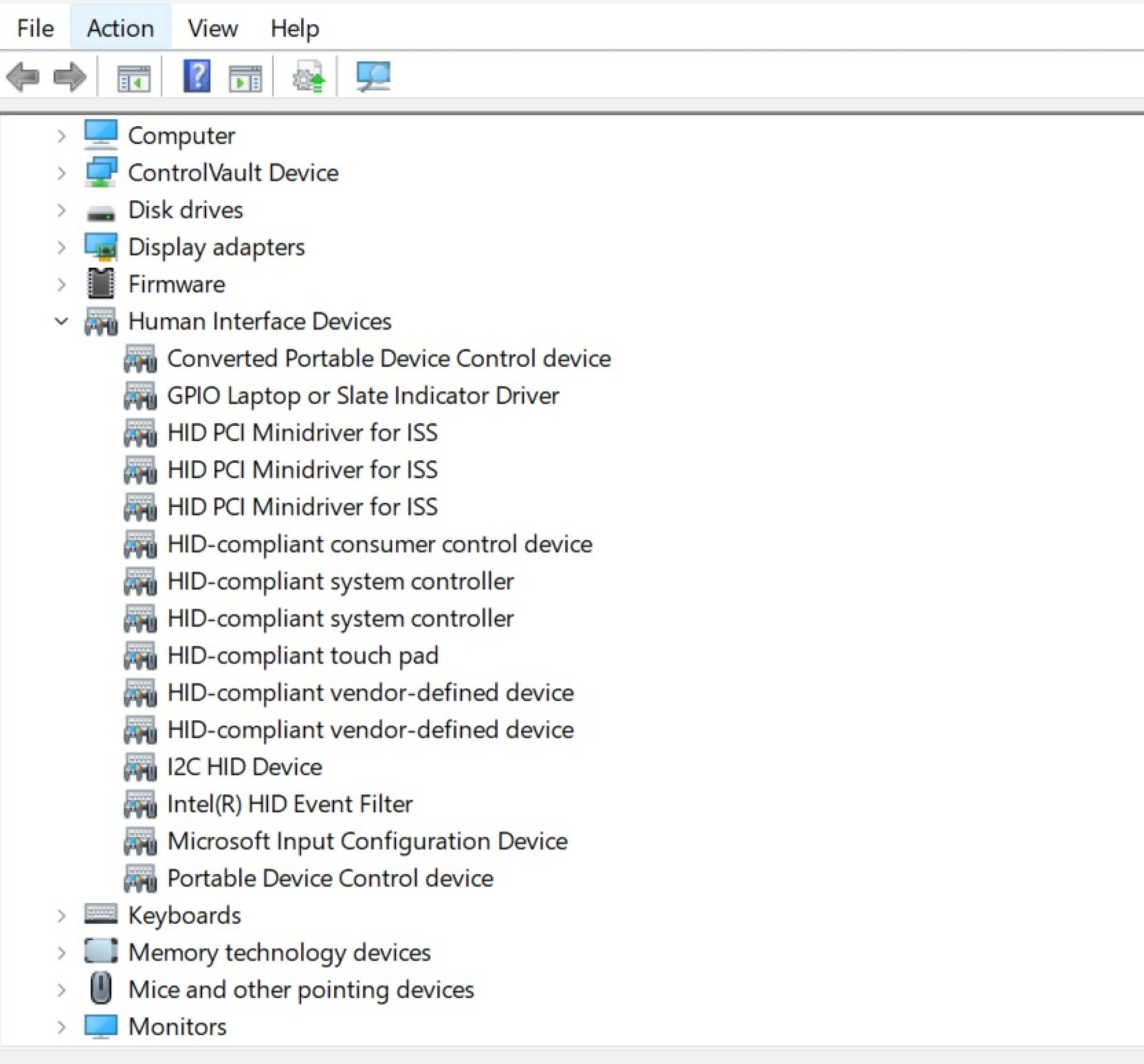

USB HID 协议

主机通过执行一个称为 "设备枚举 "的过程来识别与其连接的USB 设备类型。在此过程中,主机与USB 设备通信,以获取有关其能力和功能的信息。这些信息包括设备的USB 类别代码,它可识别设备的类型,如键盘、鼠标、适配器或其他 HID。

USB HID 协议是键盘、电脑鼠标和其他输入设备等外围设备与主机之间进行通信的标准化方法。通过制定一系列规则和规范,该协议可确保这些设备与计算机之间顺利进行数据交换,使用户能以有效的方式与软件应用程序进行交互。

通过 HID 协议,设备传输包含用户输入信息(如按键、鼠标移动和按钮点击)的数据包,然后由主机操作系统进行解释。该协议在确保各种输入设备和计算机系统之间的兼容性和互操作性方面发挥着重要作用,是现代计算的基本组成部分。

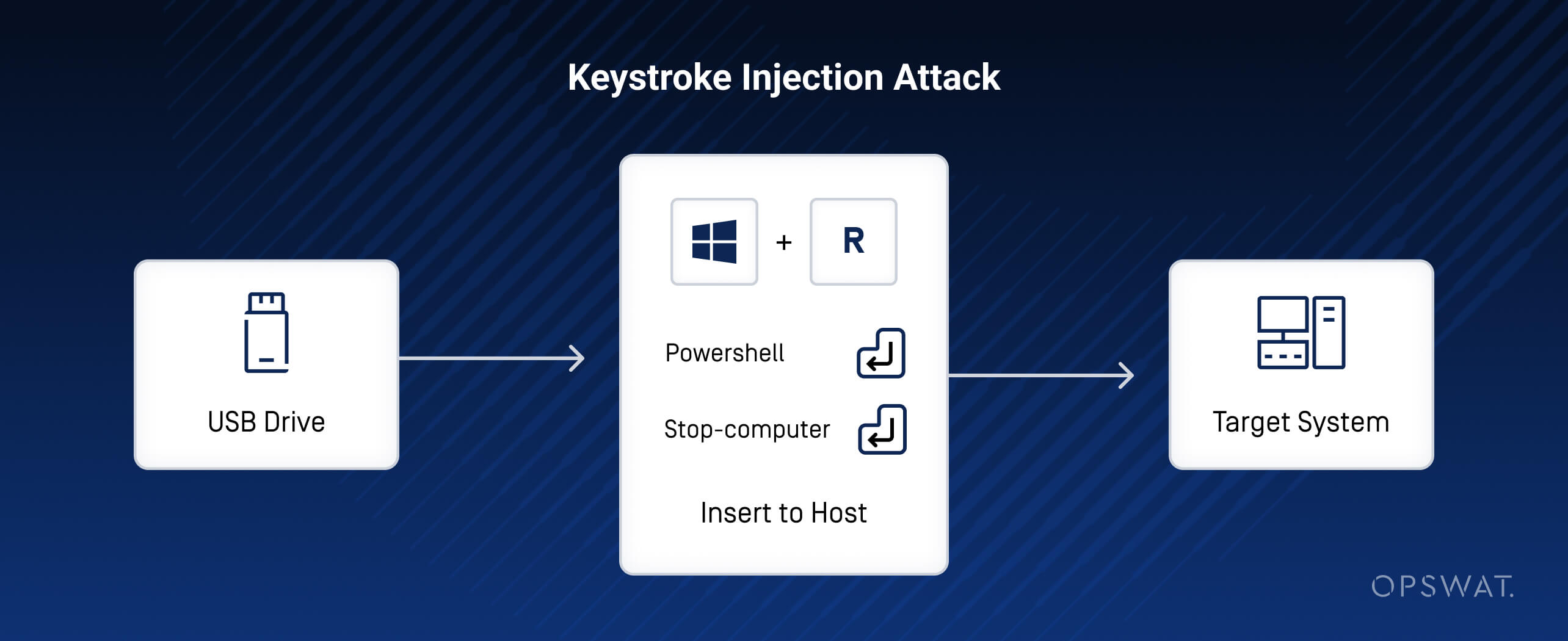

按键注入攻击

按键注入攻击是一种特定类型的USB 攻击,它操纵USB 设备向目标系统插入未经授权的按键。按键注入攻击利用 HID 协议向目标系统注入恶意按键,绕过传统安全措施和多个安全层(包括 GPO、防火墙、防病毒程序甚至 Windows Defender),使系统易受未经授权的操作影响。这种攻击通过将自身显示为USB HID 键盘,然后 "键入 "键盘快捷键和命令,在用户不干预的情况下实现无缝代码执行。键盘输入速度极快,受害者根本无法察觉,只在眨眼间完成。

使用USB 橡皮鸭模拟按键注入攻击

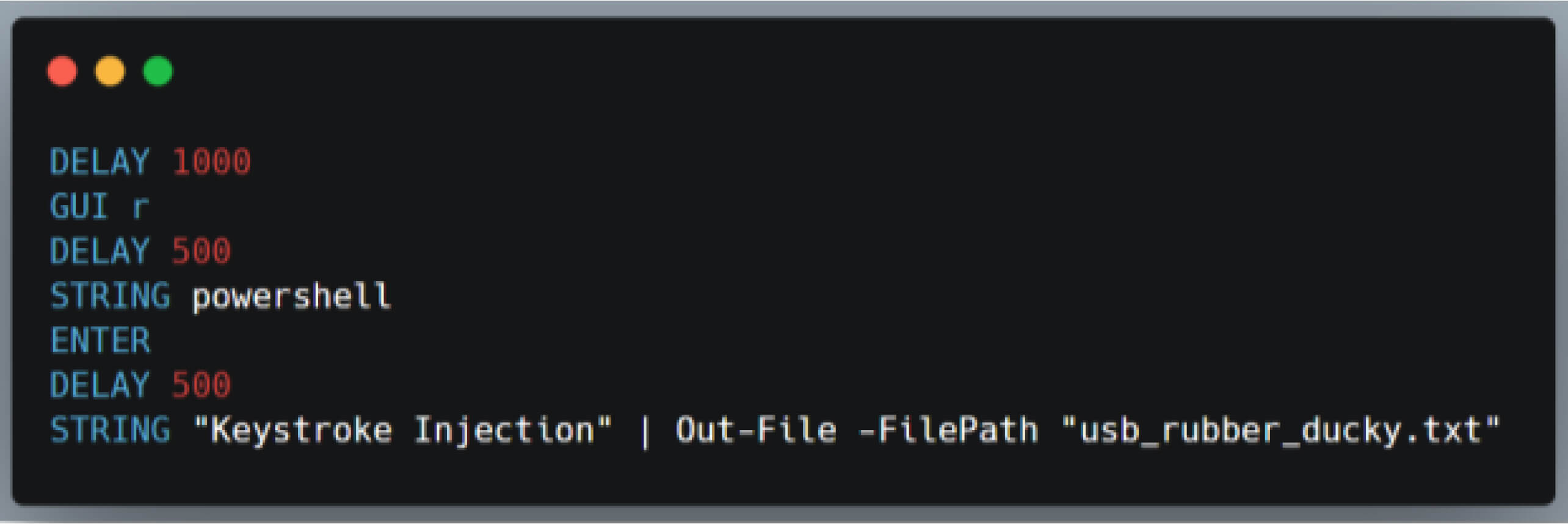

USB 橡胶鸭 "是 Hak5 于 2010 年开发的一种用于按键注入的强大笔测试工具。它是一种小型USB 设备,设计类似于标准的USB 驱动器,但却具有键盘功能。一旦插入电脑,Rubber Ducky 就能以极快的速度立即键入预先编程的按键,无需用户干预即可执行命令和脚本。这一功能使它成为各种网络安全用途(如渗透测试和模拟USB攻击)的通用工具。

要使用USB Rubber Ducky,需要设计有效载荷,将其转换为二进制文件,然后加载到设备上。完成这些步骤后,恶意用户就可以通过模拟键盘在受害者的设备上执行操作。

USB Rubber Ducky 使用 DuckyScript 作为编程语言,有效载荷将使用这种语法编写。下面是一个 DuckyScript 有效载荷,它允许在插入恶意USB 设备时将一个名为 "usb_rubber_ducky.txt"、包含 "按键注入 "文本的文件写入受害者的设备。

试想一下,你将USB 硬盘插入笔记本电脑,却不知道它可能会在你不知情的情况下触发按键注入攻击。这种隐蔽的攻击可以秘密地打开许多服务,随后接管您的设备,使您的设备安全受到威胁,并危及您的敏感数据。看似无害的USB 设备所带来的潜在危险确实令人不安。让我们通过下面的视频来了解这种威胁的严重性。

缓解

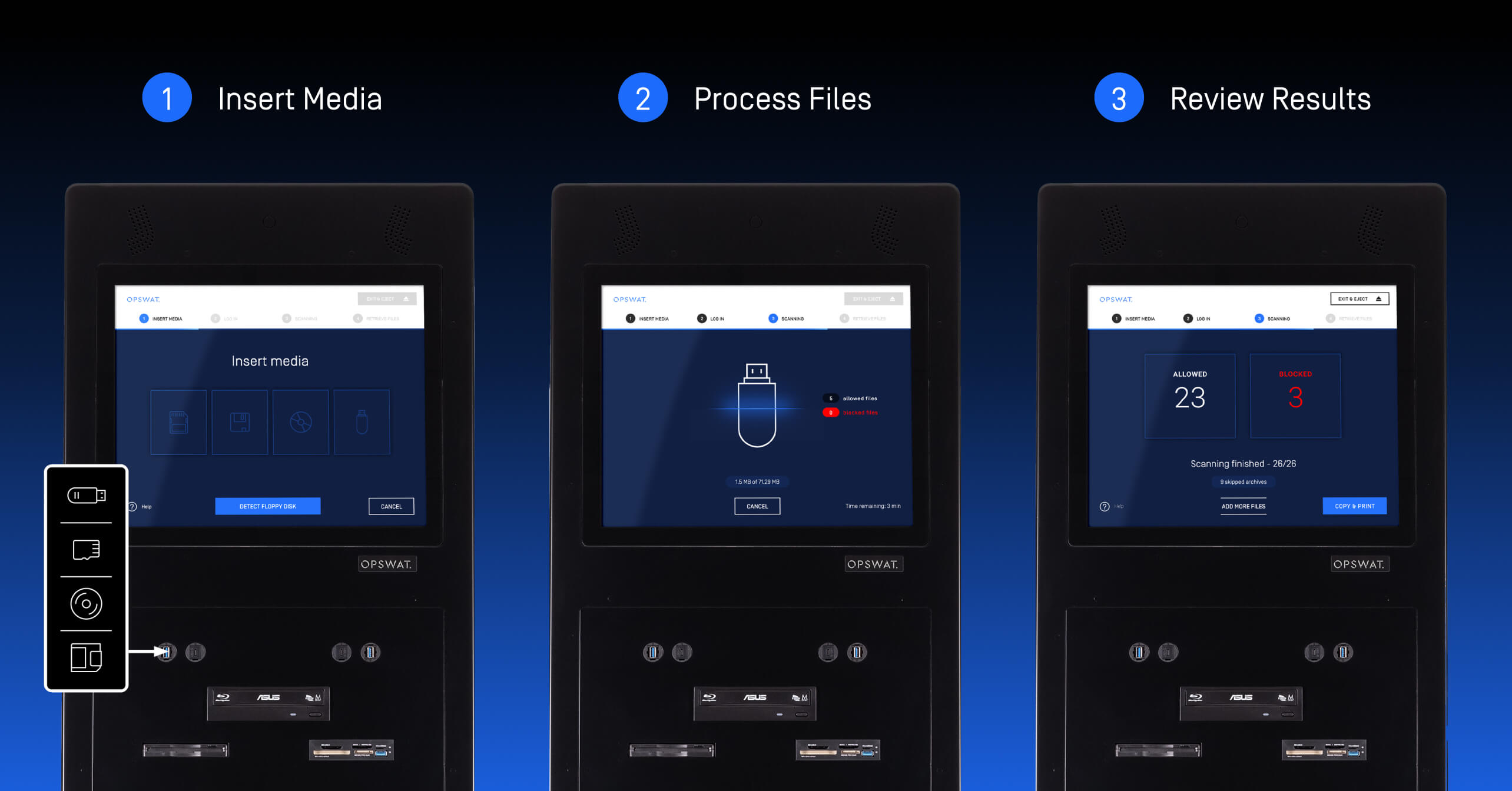

在OPSWAT ,我们坚持 "不信任文件。不信任设备。™"的理念,专注于在客户关键基础设施的各个层面部署零信任解决方案和市场领先的专利技术。我们在全球范围内为客户解决从车间到云端的各种挑战,从而确保网络、数据和设备的安全。我们深知外围设备和可移动媒体给重要系统带来的网络安全风险。为此,我们开发了先进的外围设备和可移动媒体消毒站MetaDefender Kiosk ,有助于防止来自USB 设备的许多攻击。

MetaDefender Kiosk 通过控制进出企业的数据流,有助于保护您的资产。OPSWAT Media ,如USB 设备、DVD、SD 卡、闪存驱动器或软盘,由Kiosk 处理。扫描完成后,Kiosk 会生成一份详细报告。

通过内置的MetaDefender Kiosk 加固措施,Kiosk 大大增强了对USB 攻击的免疫力。

下面的视频演示了MetaDefender Kiosk 在防范基于USB 的攻击,特别是那些使用USB 橡皮鸭的攻击方面的有效性。

现在就与我们的专家联系,了解MetaDefender Kiosk 为什么是防止外设和移动媒体威胁的关键优势。

Loc Nguyen 是OPSWAT 的高级渗透测试员。他积极主动地增强OPSWAT产品的安全性,并在潜在网络威胁到达客户之前保护其免受威胁。此外,他还积极与OPSWAT 奖学金项目的同事和学生分享他的网络安全专业知识。