我们将探讨攻击者可以隐藏在媒体或视频文件(如 WMV 文件)中发起攻击和下载恶意软件的威胁类型。此外,我们还将探讨如何通过OPSWAT 技术来检测、预防和分析基于文件的威胁,从而降低这些攻击的风险。

目录

- 视频文件攻击技术

- 打开视频文件如何触发恶意软件下载

- 如何利用Deep Content Disarm and Reconstruction 技术删除恶意对象

- 如何利用Adaptive 威胁分析检测和发现规避性恶意软件

- OPSWAT Advanced Threat Detection 和预防

视频文件攻击技术

几年前,我们发表过一篇博文,强调了视频文件的风险以及攻击者如何利用它们来传播恶意软件。我们讨论了两种策略:漏洞利用和滥用合法功能。

利用漏洞

文件类型验证验证文件类型。我们不能相信定义文件类型的 Content-Type 标头或扩展名,因为它们可能被伪造。遗憾的是,许多媒体播放器并没有严格验证视频文件的结构,从而导致了一些可被利用的漏洞。

例如,VLCMedia Player 3.0.11 中的CVE-2021-25801允许攻击者通过伪造的 AVI 文件导致越界读取,从缓冲区读取预定边界之外的数据,导致崩溃、不正确的程序行为或敏感信息泄露。VideoLAN VLC 媒体播放器 3.0.7.1 中的CVE-2019-14553可导致使用后免用漏洞--一种内存损坏漏洞,在该漏洞中,应用程序会尝试使用释放的内存,从而导致崩溃、意外结果或执行恶意有效载荷。

滥用合法功能

另一种攻击技术是滥用合法媒体播放器功能,通过视频传播恶意软件。例如,攻击者可以利用 WindowsMedia Player 的脚本命令功能,在视频的超链接中嵌入恶意软件。

打开视频文件如何触发恶意软件下载

下面的演示展示了受害者如何通过打开视频文件无意中在设备上下载恶意软件。

该技术演示了攻击者如何滥用合法功能作为攻击载体。脚本命令是 WindowsMedia Player 的一项基本功能,它允许媒体播放器在播放文件时与浏览器交互,以下载视频编解码器或跟踪。尽管脚本命令有被利用的可能,但它仍是 WindowMedia Player 的一项基本功能。WMV 视频文件基于微软高阶系统格式(ASF)容器格式,并使用 WindowsMedia 压缩。ASF 可包含一个脚本命令对象,用于流式传输文本并提供可控制客户端环境中元素的命令。

ASF 允许使用简单的脚本命令,如 URLANDEXIT,该命令执行时会在默认浏览器中自动启动视频文件中嵌入的 URL。威胁者利用这一功能促使受害者下载伪装成播放媒体所需的插件、更新或编解码器的恶意文件,并入侵用户系统。

在这个例子中,攻击者在合法媒体文件中插入了一个恶意 URL。

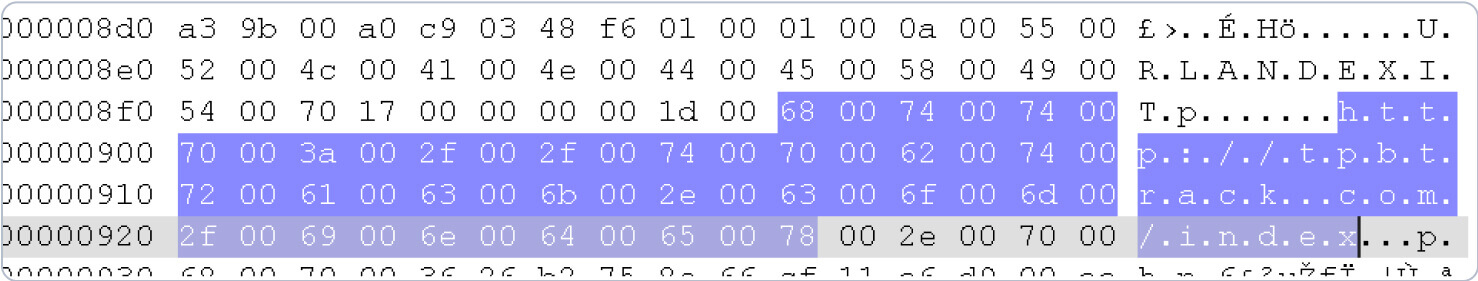

我们可以使用十六进制阅读器应用程序查看 URL:

如何利用Deep Content Disarm and Reconstruction 技术删除恶意对象

Deep CDR™ Technology (Content Disarm and Reconstruction) treats every file as a potential threat. It processes and analyzes files to remove unapproved objects to ensure all files coming into your organization are safe to consume. At the same time, Deep CDR™ Technology reconstructs the file content for full functionality so that users can view the video without downloading malware.

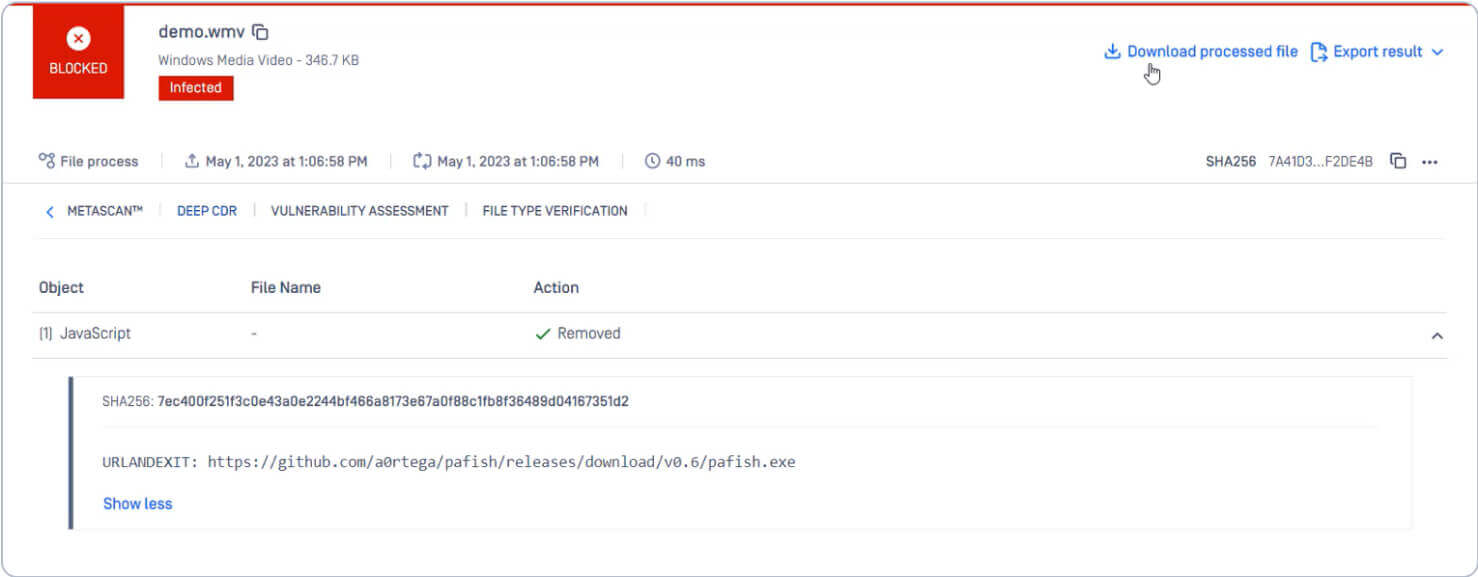

用 MetaDefender Core检测文件中的 URLANDEXIT 命令。

Deep CDR™ Technology removes the URLANDEXIT object and the Script Command Object. The new, reconstructed file remains fully usable. The attackers are unable to download malware.

如何利用Adaptive 威胁分析检测和发现规避性恶意软件

我们可以使用MetaDefender Sandbox 沙盒自适应威胁分析引擎扫描文件,深入研究恶意软件的行为和功能。

MetaDefender Sandbox它是下一代沙箱,利用自适应威胁分析,可实现零时差恶意软件检测、更多 "出错指标"(IOC)提取以及可操作的威胁情报 。

We get deeper insights into the threat by processing the WMV file with Deep CDR™ Technology and Filescan. Filescan downloads the file from URLANDEXIT and performs static analysis to provide more details on the malware's behavior, tactic, technique, and IOCs.

OPSWAT Advanced Threat Detection 和预防

OPSWAT advanced technologies protect applications, networks, and devices from zero-day attacks, evasive malware, and advanced targeted attacks. Besides media files, Deep CDR™ Technology also recursively scans and sanitizes more than 130 file types, including complex ones such as nested archives, email attachments, embedded documents, and hyperlinks. The reconstructed file remains fully usable and functioning.

Contact one of our technical experts to learn more about Deep CDR™ Technology, Filescan, and other threat-prevention technologies.