安全研究人员再次证明了为什么微软承认 "意外宏可能会带来重大安全风险"。在最近的一篇博文中,安全研究人员解释了攻击者是如何使用宏来下载和执行恶意银行木马 ZLoader 的,而初始文件中却没有任何恶意代码。

这种攻击的原理是从一个无害的 Microsoft Word 文档开始的,它利用宏来下载 Microsoft Excel 文档。随后,它会在 XLS 文件中创建一个新的宏,并将注册表策略更新为禁用 Excel 宏警告。因此,Excel 文件可以在没有任何警告的情况下执行其恶意宏来下载 ZLoader。

与许多其他攻击一样,最初的 Microsoft Word 文档是以钓鱼电子邮件的形式发送的。然而,这种特殊的攻击链之所以新颖,是因为初始宏不可能被任何反病毒或反恶意软件引擎检测到。当然,许多组织都将禁用宏作为默认策略,但这个初始 Microsoft Word 文档的格式却敦促用户 "启用编辑 "和 "启用内容"。

社交工程和技术漏洞的结合正是这种攻击如此有效的原因。

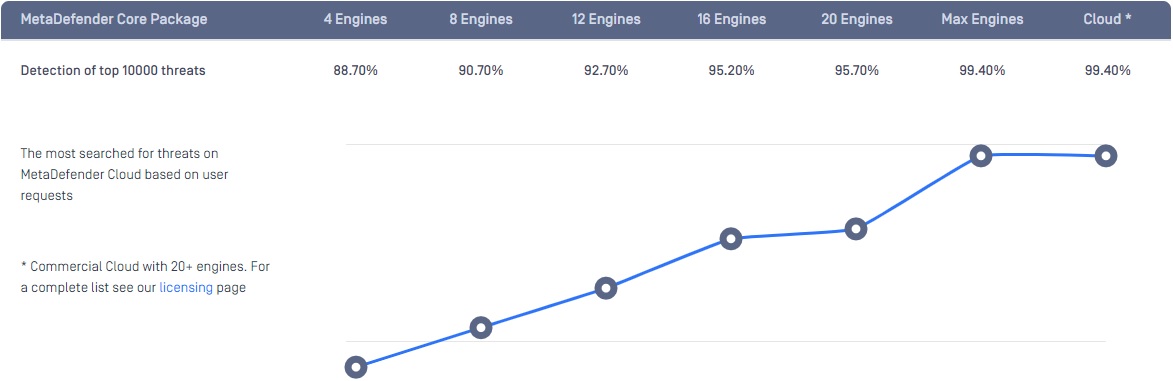

OPSWAT 研究显示,需要 30 多个反病毒和反恶意软件引擎才能达到 99% 以上的检测率,因此多重扫描解决方案可以显著缩短潜伏恶意软件的停留时间。随着恶意软件变得越来越复杂,即使是传统的沙盒也会被躲避。新的威胁,如这个 ZLoader 宏,在躲避检测方面非常有效。

档案零信任

零信任安全模式以其 "不信任任何人 "的智慧,成为保护用户和设备安全的一种日益流行的方法,但这种智慧却很少延伸到文件安全领域。现在,随着反病毒和反恶意软件引擎的检测率不断下降,我们应该清楚地认识到,企业也应该 "不信任任何文件"。

如果企业假定所有文件都是恶意的,那么就可以利用内容解除和重构(CDR)技术对数据进行检查和消毒。

首先,CDR 会将所有文件分解为离散的组件,并识别其中的所有元素。通常会删除高风险宏,从而消除任何潜在的恶意内容。接下来,CDR 会快速、安全地从已清除的组件中重建文件,保留其元数据和文件特征。此外,客户还可以允许列出他们希望保留的特定宏。重建后的文件在文件结构完整性完好无损的情况下交付给最终用户,而不会损失文件的可用性。.

Deep CDR可对 100 多种常见文件类型进行净化和重建,并验证 4,500 多种文件类型。Deep CDR 平均而言,Deep CDR 的速度比大多数动态分析技术快 30 倍,并能拦截可躲避传统沙箱环境的恶意软件。OPSWAT Multiscanning该技术还可集成到安全软件、主动数据丢失防护(DLP)和 file-based vulnerability assessment技术。

如果攻击者可以利用宏来逃避检测,那么企业是否扫描恶意文件就不重要了。当攻击者可以禁用这些警告时,微软是否会警告用户宏的安全风险就不重要了。如果攻击者可以利用精明的社会工程学让用户重新启用宏,那么企业是否禁用宏就不重要了。

真正重要的是抱着 "不信任任何文件 "的心态,并制定政策和控制措施来实现这一理念。

OPSWAT 可以提供帮助。立即联系我们的网络安全专家,了解如何通过Deep CDR 对数据进行消毒。