无论是实现第三方支持、远程维护还是实时故障排除,远程访问已成为工业环境中的一项关键要求。然而,在 ICSIndustrial 控制系统)或 OT(操作技术)环境中实施远程访问会带来新的网络安全挑战。如果管理不当,可能会大大增加攻击面,使关键系统面临网络威胁。

在工业环境中,企业通常会根据严格的 SLA(服务级别协议)聘用第三方供应商或承包商,要求他们提供及时的支持。这些支持模式通常需要远程访问工业资产,有时甚至是紧急访问。虽然 VPN 和跳转服务器等传统解决方案非常普遍,但它们并不总能满足OT 网络的独特安全要求。

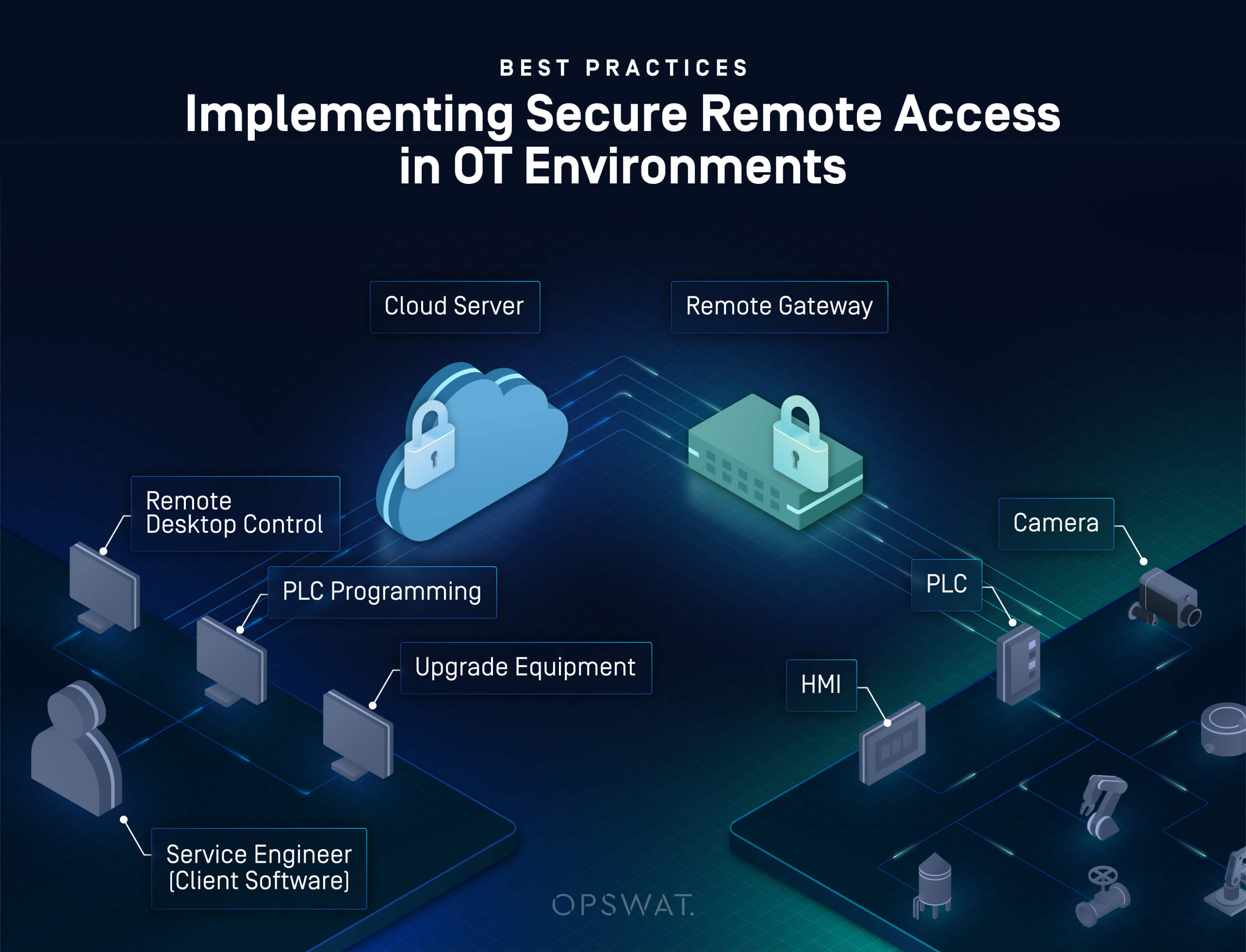

为了降低远程访问带来的额外风险,企业必须遵循这些基本建议和最佳实践:

1.尽量减少和集中远程访问路径

为网络中的所有远程连接建立单一、受控的访问路径。多个或临时访问路径会增加配置错误或疏忽的风险,使攻击者更容易利用系统漏洞。通过访问控制解决方案设置单一的集中路径,可以实现更好的可见性、监控和整体控制。

2.执行 "最低权限 "访问

严格应用和遵循 "最小权限 "原则。远程用户只能访问其任务所需的特定系统和功能,仅此而已。例如,如果第三方供应商只需从 PLC 读取数据,则应避免授予写入权限。对于承包商,应限制他们只能访问自己的系统或资产,并对基于时间的访问窗口、允许的操作和设备范围进行细化控制。

3.使用 DMZ 或代理隔离关键系统

防止远程用户直接访问关键的 OT 资产。所有远程访问都应通过 DMZ(非军事区)、安全访问代理或单向网关进行中介,确保入站连接不会直接到达敏感设备。这些中间设备允许额外的检查、日志记录和策略执行。

4.在授予访问权限前验证远程端点

在允许任何设备连接到您的 OT 网络之前,强制执行端点态势验证,以确保其符合最低安全要求:

- 是否安装并激活了杀毒软件或反恶意软件?

- 最近是否进行过恶意软件扫描?

- 端点是否存在已知漏洞?

- 设备是否加密?

- 操作系统和软件是否打了补丁?

这种验证可防止受损或不合规的端点成为进入工业环境的网关。

5.启用实时会话控制

工业现场的操作人员应保留控制权,以便在他们认为必要的任何时候监控、暂停或终止远程会话。这种控制对于应对未经授权的活动、系统故障或潜在的安全事故至关重要。

6.记录所有活动并与 SIEM 集成

所有远程访问尝试、身份验证事件和会话中的活动都应完全记录下来并进行审计。这些日志应转发到 SIEM(安全信息和事件管理)系统,以便进行实时监控、威胁调查和分析。适当的日志保留和取证功能可缩短事件响应时间,并支持合规要求。

随着远程访问在工业运营中变得不可或缺,确保其安全必须成为重中之重。传统的 IT 访问模式如果没有适当的调整,就不能盲目地应用于 OT 环境。包括端点验证、访问分割、会话控制和集中日志记录在内的分层方法对于保护关键基础设施免受现代威胁至关重要。